Otwórz folder administracyjny systemu Windows 7. Najłatwiejsza metoda. Łatwy sposób na uzyskanie pełnych uprawnień administratora w postaci instrukcji wideo.

Często w prawie wszystkich zespołach system operacyjny Windows 7, tworząc użytkownika, jesteś administratorem, ale jednocześnie niezupełnie administratorem.

W przypadku niektórych „poważnych” działań, z punktu widzenia systemu operacyjnego, musisz kliknąć dodatkowe okno podręczne, takie jak „korzystanie z uprawnień administratora”.

Każdy użytkownik ma swój własny profil i własny zestaw uprawnień, co zapobiega nieautoryzowanemu dostępowi do plików i folderów. Są jednak chwile, w których można ręcznie skonfigurować uprawnienia dla zestawu plików lub folderów, aby inni użytkownicy nie mieli dostępu do danych. Ten post zakłada, że \u200b\u200binne „osoby” mają również dostęp do tego samego komputera, którego używasz.

Jeśli chcesz ustawić uprawnienia do udostępniania plików innym osobom, sprawdź mój post. Jedyne, czego potrzebujesz, aby zawracać sobie głowę prawami dostępu do folderu lub pliku, to otrzymanie go podczas próby uzyskania dostępu do danych. Jest to ważne, ponieważ oznacza, że \u200b\u200bustawienie uprawnień do pliku lub folderu nie gwarantuje bezpieczeństwa tego pliku lub folderu. Posiadając własność, możesz ustawić własne uprawnienia.

Aby temu zapobiec, aby być prawdziwym i kompletnym administratorem, musisz aktywować wbudowane konto „Administrator” i pracować pod nim. Dlaczego warto aktywować? Ponieważ jest domyślnie wyłączony.

Więc zacznijmy. Jak zostać administratoremSystem Windows 7?

Wzywamy okno do wykonania.

Aby to zrobić, naciśnij kombinację klawiszy „Windows” + „R” lub zadzwoń przez menu „Start”.

Co to znaczy w języku angielskim? Uprawnienia można podzielić na listy kontroli dostępu z użytkownikami i ich odpowiednimi uprawnieniami. Poniżej znajduje się przykład z listą użytkowników u góry i uprawnieniami u dołu. Uprawnienia są również dziedziczone lub nie. Ta hierarchia przechodzi do katalogu głównego twardy dysk. Zauważ, że jeśli uprawnienia są wyszarzone, jak w powyższym przykładzie, uprawnienia są dziedziczone z zawartego folderu.

Istnieją bardziej zaawansowane atrybuty, ale nigdy nie musisz się o to martwić. Co więc oznacza każde z tych uprawnień? Teraz, gdy rozumiesz, co kontroluje każde uprawnienie, rzućmy okiem na zmianę niektórych uprawnień i sprawdzenie wyników.

W rezultacie będziesz mieć następujące.

Wpisujemy tam polecenie „control userpasswords2”. Jeśli postąpisz inaczej, pożądany wynik nie będzie. Na przykład, nawet jeśli wpiszesz „kontroluj hasła użytkownika”, bez dwójki na końcu, będzie to wyzwanie dla zupełnie innej aplikacji.

Prawa administratora za pomocą Panelu sterowania

Aby móc edytować dowolne uprawnienia, musisz mieć własność pliku lub folderu. Teraz, gdy jesteś właścicielem, zróbmy jeszcze kilka rzeczy. Jeśli ustawisz pełne uprawnienia dostępu do folderu dla użytkownika, użytkownik będzie mógł usunąć dowolny plik lub podfolder, bez względu na uprawnienia ustawione dla tych plików lub podfolderów. Domyślnie uprawnienia są dziedziczone, więc jeśli potrzebujesz uprawnień użytkownika do pliku lub folderu, musisz najpierw wyłączyć dziedziczenie. Odmawiaj zastępowania uprawnień Zezwalaj na uprawnienia, więc używaj ich oszczędnie i najlepiej tylko dla konkretni użytkownicy, nie dla grup. W tej chwili możesz zrobić kilka rzeczy.

W wyniku tego otworzy się aplikacja „kont”.

Przejdź do zakładki „Zaawansowane” i kliknij tam przycisk „Zaawansowane”. Otacza ją czarny owal.

Zmień typ konta

Najpierw zauważysz, że kolumna „Zezwól” jest prawdopodobnie wyszarzona i nie można jej edytować. Pokaże Ci wszystkich użytkowników i grupy. Co się stanie, jeśli spróbujemy usunąć użytkownika lub grupę z listy. Cóż, możesz łatwo usunąć dodanego użytkownika, ale jeśli spróbujesz usunąć którykolwiek z elementów, które już tam były, pojawi się komunikat o błędzie.

W oknie dialogowym Zaawansowane ustawienia zabezpieczeń wyczyść pole wyboru Włącz uprawnienia dziedziczone z pola nadrzędnego tego obiektu. Po wykonaniu tej czynności pojawi się kolejne okno dialogowe z pytaniem, czy chcesz przekonwertować odziedziczone uprawnienia na uprawnienia jawne, czy po prostu chcesz usunąć wszystkie odziedziczone uprawnienia.

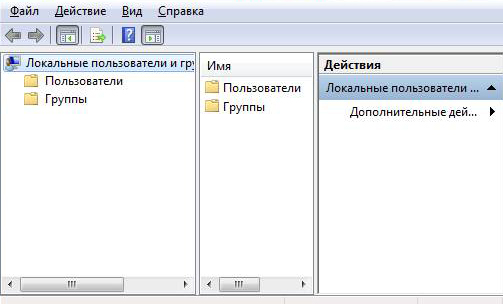

Następnie kliknij dwukrotnie folder „users”.

Następnie należy dwukrotnie kliknąć użytkownika „Administrator”. Lub za pomocą prawego przycisku myszy wywołaj menu kontekstowe i kliknij element „właściwości”.

Opcja Konwertuj jest taka sama jak opcja Dodaj, a druga to opcja Usuń. Jedyne, co musisz teraz zrozumieć, to karta lub. Jakie są efektywne uprawnienia? Cóż, zobaczmy powyższy przykład. Tak więc mam pełną kontrolę w jednej rozdzielczości, a w drugiej - negatywnej, która wygrywa?

Najłatwiejsza metoda

Jak widać, wszystkie uprawnienia nie są sprawdzane, co ma sens. Aby zawiesić to wszystko, musisz trochę zagrać. Należy przede wszystkim zrozumieć, że aby edytować uprawnienia, musisz być właścicielem, a każdy administrator może posiadać pliki i foldery niezależnie od praw do tych obiektów.

Domyślnie element „Wyłącz konto” jest aktywny. Musisz odznaczyć i kliknąć „OK”. Następnie możesz bezpiecznie wyjść z systemu i uruchomić się pod pełnoprawnym administratorem.

Oczywiście, aby dwa konta nie pojawiały się na początku rozruchu komputera, możesz usunąć stare konto, a dokładniej to, w którym aktualnie się znajdujesz.

Najłatwiejszy sposób na uzyskanie uprawnień administratora

Możesz po prostu kontrolować, kiedy będziesz powiadamiany o nadchodzących zmianach na komputerze.

- Nie można już całkowicie wyłączyć kontroli dostępu użytkownika.

- Aplikacje komputerowe można instalować tylko z uprawnieniami administratora.

W takim przypadku musisz uruchomić aplikację wykonywalną z uprawnieniami administratora. Aplikacje, które mogą wymagać uprawnień administratora. Włącz „Uruchom ten program jako administrator”, aby rozwiązać wszelkie problemy z uprawnieniami.

Mam nadzieję, że rozumiesz, jak zostać administratorem systemu Windows.

Ważne jest, aby to zrozumieć konto „Administrator” to pełnoprawny administrator komputera. Żaden inny użytkownik nie ma porównywalnego dostępu i funkcji w porównaniu do niego.

Pozdrowienia, drodzy czytelnicy.

Oznacza to, że przy pierwszym uruchomieniu konieczne będzie podanie hasła administratora. Ale po przeczytaniu tego artykułu możesz poczuć wolność i uzyskać dostęp do wszystkich usług, otrzymując pełne uprawnienia administratora. Dostęp do niego mają tylko właściciele tych plików lub folderów.

Dlatego jeśli chcesz uzyskać dostęp, modyfikować lub usuwać takie pliki lub folder, musisz najpierw przejąć na własność, a następnie przypisać prawa lub uprawnienia swoim lub innym użytkownikom. Znajdź dysk, na którym zainstalowany jest system operacyjny. Na ekranie pojawi się nowe okno.

Dzisiaj chciałbym porozmawiać z tobą o prostym - w pewnym sensie nawet banalnym - ale bardzo pilnym problemie wielu rosyjskich obywateli - o uzyskaniu uprawnień lokalnego administratora w systemach Windows. Wiadomo, że są niezwykle potrzebni, aby prości przedstawiciele proletariatu w swoich miejscach pracy spełnili wiele różnych pragnień. Nie będę się zastanawiać nad korzyściami, jakie dają prawa administratora: każdy, kto spotka się z komputerem w pracy, dobrze o tym wie. A ja skupię się na innym ...

Kontrola konta użytkownika

Jeśli z systemu korzysta wielu użytkowników, najprawdopodobniej przypisujesz ich. Umożliwia to dostosowanie instalowanych elementów i sposobu kontrolowania ustawień systemu i aplikacji. W miarę możliwości czasami może być konieczne zezwolenie zwykłym użytkownikom na uruchomienie programu z uprawnieniami administratora. W takich sytuacjach możesz skorzystać z bezpłatnego narzędzia innej firmy.

Standardowi użytkownicy uruchamiają programy jako administrator

Najpierw musisz wiedzieć dwie rzeczy, zanim cokolwiek zrobisz. Powyższa czynność otworzy okno systemowe. Tutaj znajdziesz nazwę swojego komputera. Po otrzymaniu szczegółowych informacji możesz utworzyć skrót. Powyższa czynność otworzy okno Utwórz skrót.

W szczególności na jak uzyskać uprawnienia lokalnego administratora, mającego początkowo użytkownika z ograniczonymi uprawnieniami. Omówiona zostanie między innymi kwestia resetowania haseł użytkowników. Rozważymy niektóre z najwygodniejszych i najprostszych metod, które działają całkiem dobrze we wszystkich systemach od Win XP do Win 10.

Chociaż ta aplikacja wyświetla tylko informacje o systemie i temperaturę, wymaga uprawnień administratora. Wpisz następujące polecenie na początku ścieżki do pliku. Pamiętaj, aby zastąpić nazwę komputera i nazwę użytkownika rzeczywistymi danymi. Ukończony zespół wygląda mniej więcej tak.

Utworzyłeś specjalny skrót do swojego programu. Domyślnie utworzony skrót nie będzie miał poprawnej ikony. Za pierwszym razem musisz wprowadzić hasło administratora. Wpisz hasło administratora i naciśnij przycisk „Enter”. Po pierwszym uruchomieniu, gdy użytkownik uruchomi aplikację za pomocą właśnie utworzonego skrótu, zostanie ona uruchomiona z uprawnieniami administratora.

Metoda numer 1 (brutalna).

Jego istotą jest uruchamianie komputera z niektórych zewnętrznych mediów - u zwykłych ludzi jest to po prostu LiveCD. Jak to zrobić?

Krok 1. Nagraj LiveCD.

LiveCD to dysk CD / DVD-ROM, dysk flash USB (najwygodniej) lub inny dysk USB z zainstalowaną bardzo uproszczoną wersją naszego systemu operacyjnego, tj. W 7/8. Wykonanie takiego napędu jest łatwe. Wystarczy pobrać zestaw WIndows PE lub ERD Commander. Po pierwsze, istnieje uproszczona wersja WIn 7 (PE - środowisko przedinstalacyjne) z szeroką funkcjonalnością do przywracania już niedziałającego systemu (w przypadku strasznego wirusa, awarii na niskim poziomie lub silnego zapomnienia właściciela konta administratora :)). Możesz przeczytać więcej o nich i. Pobierz obraz WinPE lub ERD Commander i zapisz go na dysku lub dysku flash. Jak zrobić dysk rozruchowy wszyscy wiedzą. Ale na dysku USB obraz dysku nie jest tak łatwy do zapisania, jak się wydaje. Jak stworzyć bootowalny dysk flash, można przeczytać na przykład w tym artykule.

Krótka długość pozwala zaoszczędzić trochę czasu. Jeśli to konieczne, napotkasz catch-22 lub „first, palacz lub jajko”. Teraz, po wpisaniu powyższego polecenia w wierszu polecenia, pojawi się komunikat: polecenie zostało wykonane pomyślnie.

Jak wyłączyć tryb zatwierdzania przez administratora

To stworzyło dwa problemy z bezpieczeństwem. Ta metoda zwykłego użytkownika i administratora uprzywilejowanego zwiększa bezpieczeństwo i zapobiega uruchomieniu nieautoryzowanych aplikacji. Powinieneś teraz zobaczyć wiele dostępnych opcji w prawym okienku.

Krok 2. Uruchom z LiveCD.

Tak więc dysk flash został utworzony. Teraz uruchom z niego. W tym celu może być konieczne wprowadzenie ustawień BIOS i zmiana tam kolejności uruchamiania dysków. Oczywiście najpierw musisz wyłączyć komputer, następnie podłączyć dysk flash USB, a następnie włączyć go i przejść do systemu BIOS. Będzie bardzo szczęśliwy, jeśli nie zostaniesz poproszony o hasło przy wejściu. Jeśli zapytasz, sprawy są złe: oznacza to, że twój pracodawca nie jest tak głupi, jak myślałeś. Ale spieszę cię pocieszyć: w 99% przypadków w BIOSie nie ma hasła i spokojnie umieścisz swój dysk flash na liście pobrań BOOT. A jeśli będziesz miał szczęście, ona będzie tam pierwsza. Następnie po prostu zapisz parametry, przeciąż i obserwuj proces pliki do pobrania dla systemu Windows PE.

Włączanie zintegrowanego rekordu administratora

Pamiętaj, że wartość domyślna to Włączone. Nie będą już zanurzone w standardowym trybie użytkownika, wymagając od administratora zatwierdzenia wszystkich działań, które wymagają więcej wysokie rozdzielczości. Mam problem z komputerem. Po zalogowaniu się jako Administrator.

Wiersz polecenia administratora

Zacznij od wyszukiwania u góry strony. . Firmy powinny ograniczyć dostęp administracyjny do zaufanych pracowników, aby inni pracownicy nie wprowadzali nieautoryzowanych zmian na swoich stacjach roboczych. Wprowadź nowe hasło dla administratora i utwórz podpowiedź do hasła.

Krok 3. Modyfikujemy rejestr z zewnątrz.

Uruchomiliśmy się z zewnętrznych nośników i widzimy coś takiego jak to okno.

Okno może być inne: prosty pulpit i zwykły przycisk „Start”. To zależy od konkretnej wersji systemu Windows PE. Nawiasem mówiąc, istnieje również Windows RE (środowisko odzyskiwania). Nadaje się również do naszych celów. Ważne jest tylko to, że ma on możliwość uruchamiania wiersza polecenia (cmd) i zdolność do pracy z rejestrem zewnętrznym. Te dwie funkcje znajdują się w prawie każdym zwycięskim kompilatorze dowódcy PE / RE / ERD. Widzieliśmy więc okno początkowe (na szczęście nie pytają o żadne hasła). Następnie kliknij Wiersz polecenia (jeśli okno jest typu pokazanego na rysunku) lub kombinację Win + R i wprowadź cmd. W wyświetlonej konsoli wpisz regedit. Naciśnij Enter i uzyskaj okno rejestru. Teraz przejdź do HKEY_LOCAL_MACHINE (dalej - HKLM) i przejdź do Plik \u003d\u003e Załaduj gałąź.

Część 1: Usuń hasło administratora, aby uzyskać uprawnienia administratora

C. Informatyka na University of Central Florida. Wbudowany administrator jest domyślnie ukryty i wyłączony, dopóki nie włączysz go ręcznie, a jego domyślna nazwa to „Administrator”, a hasło będzie puste, jeśli go nie zmieniłeś. Po wyświetleniu monitu zresetuj hasło, aby było puste.

Te prawa nie są wymagane do uruchomienia oprogramowania po jego prawidłowej instalacji. Wykonaj następujące kroki, aby potwierdzić, że masz uprawnienia administratora na swoim komputerze. Uwaga. Oprogramowanie musi zostać zainstalowane przez administratora lub użytkownika z uprawnieniami administratora.

Następnie w oknie dialogowym, które zostanie otwarte, poszukaj dysku z naszym prawdziwym systemem (w którym chcemy uzyskać uprawnienia lokalnego administratora) i poszukaj pliku<диск>: \\ Windows \\ System32 \\ config \\ SYSTEM. Kliknij „Otwórz” i wprowadź dowolną nazwę krzaka. Na przykład test. W rezultacie w HKLM mamy nowy element - test - jest to segment rejestru (jedna z gałęzi, których potrzebujemy) naszego pożądanego systemu. Możemy to zmienić w dowolny sposób i zapisać z powrotem w systemie, którego szukamy, co daje nam po prostu nieograniczoną wyobraźnię. :)

Prawa administracyjne za pomocą wiersza polecenia

Dowolny użytkownik uruchomiony oprogramowanie, musi mieć uprawnienia do odczytu katalogu bazy danych, katalogu instalacyjnego oraz wszystkich podkatalogów i plików poniżej. Ponadto należy określić uprawnienia do odczytu i zapisu dla następujących podkatalogów.

Katalog instalacyjny można zmienić podczas instalacji, ale będzie to domyślnie. Aby uzyskać najlepsze wyniki, wykonaj następujące kroki: Każdy użytkownik uruchamiający oprogramowanie musi mieć prawa dostępu do następującego klucza rejestru, a także każdego klucza pod nim.

Teraz przejdź do testu w katalogu instalacyjnym, zmień tam parametr CmdLine: umieść tam „cmd.exe”. Zmieniamy również parametr SetupType na 2 (domyślnie jest to 0). Pozwoli to systemowi na pomyślenie, że pierwszy start jest w toku, dlatego konieczne jest wykonanie czynności wskazanych w CmdLine (zwykle wskazana jest ścieżka instalacji sterowników niskiego poziomu na etapie uruchamiania systemu operacyjnego), tj. - w naszym przypadku uruchomi się konsola z uprawnieniami SYSTEM, co nie tylko brzęczy - to wszystko, o czym moglibyśmy marzyć (oczywiście nie prawa administratora domeny, ale nadal).

Wykonaj następujące kroki, aby zmienić klucze rejestru. Aby usunąć te uparte pliki, musisz wziąć je na siebie i skonfigurować swoje uprawnienia. Przed rozpoczęciem upewnij się, że wybierasz prawidłowy folder. Nie zmieniaj żadnych innych opcji, jeśli nie wiesz, co robisz.

Czy powinienem w ogóle uzyskać rozszerzone prawa?

Wprowadź nazwę użytkownika, którego chcesz przejąć na własność pliku lub folderu, w polu „Wprowadź nazwę obiektu”, aby wybrać pole. Spowoduje to zamknięcie okna dialogowego i powrót do okna dialogowego Zaawansowane ustawienia zabezpieczeń. Nie musisz wpisywać dokładnej nazwy, tylko swoją nazwę użytkownika.

Teraz wybierz test i kliknij Plik \u003d\u003e Zwolnij Busha. Wszystko, rejestr w systemie ofiary jest aktualizowany. Teraz przeciążony.

Krok 4. Zresetuj hasło lokalnego administratora.

Podczas ponownego uruchamiania wchodzimy do BIOS-u i zmieniamy wszystkie parametry BOOT na poprzednie. Ponadto podczas procesu uruchamiania systemu operacyjnego zobaczysz okno konsoli, które jest wyłączone w systemie SYSTEM. W nim możesz zrobić wszystko z systemem operacyjnym. Możesz utworzyć nowego użytkownika, możesz zresetować hasło do istniejącego, możesz edytować grupę Administratorzy itp.

Przejdźmy w najprostszy sposób - uaktywnimy lokalnego administratora i zresetujemy jego hasło.

Wykonaj: net user i zobacz listę wszystkich lokalnych użytkowników systemu. To brzęczy. Spośród nich, metodą napięcia intelektu, wybieramy takiego, który zgodnie z logiką rzeczy powinien być lokalnym administratorem. Jeśli użytkowników takich jak Administrator, Administrator, Administrator nie ma na liście (czasami złośliwi administratorzy systemu zmieniają ich nazwy, sądząc, że dzięki temu system będzie bezpieczniejszy: co naiwne :)), istnieje inny sposób: net localgroup - lista grup. Na pewno będą albo Administratorzy, albo Administratorzy. Następnie napisz Net localgroup Administrators (jeśli lista grup zawiera Administratorzy, w przeciwnym razie Administratorzy). I widzimy listę użytkowników-administratorów.

Teraz wykonujemy prosty zestaw:

użytkownik sieci Administrator Newpass - zmień hasło użytkownika Administrator (możesz mieć własne) na Newpass.

administrator sieci / Aktywny: tak - aktywuj administratora jako aktywny (odblokowany, ponieważ często jest blokowany).

To wszystko. Ta metoda nie jest dobra, ponieważ zmieniasz hasło i odblokowujesz lokalnego administratora, a fakt ten mogą łatwo obliczyć nasi najgorsi wrogowie - sysadmins. Dlatego możesz zrobić inaczej:

superuser użytkownika sieciowego Superpass / add - utwórz superużytkownika użytkownika.

net localgroup Administrators Superuser / add - umieść superużytkownika w lokalnej grupie administratorów.

Metoda jest dobra, ponieważ później, po uruchomieniu z tym użytkownikiem, możesz łatwo umieścić użytkownika domeny w grupie Administratorzy, a następnie usunąć tymczasowo utworzone konto.

Tak więc utworzyliśmy lub zresetowaliśmy hasło dla administratora. Uruchom z niego, ale nie działa cały czas spod niego: ryzyko jest nie tylko ogromne - jest fenomenalnie ogromne. Istnieją dwa sposoby: możesz pracować z konta z ograniczonymi prawami, okresowo używając czegoś takiego jak „Uruchom w imieniu”. Lub możesz po prostu umieścić użytkownika domeny w grupie administratorów. Nie sądzę, żeby ktokolwiek musiał wyjaśniać, jak to zrobić (w cmd wykonujemy compmgmt.msc, przechodzimy do zarządzania lokalnymi użytkownikami i grupami, potem do grup i tam już edytujemy grupę administratorów w pięknym interfejsie graficznym).

Ale po tych wszystkich manipulacjach zdecydowanie zalecam czyszczenie dziennika zdarzeń: w cmd uruchom eventvwr.msc, a następnie przejrzyj wszystkie dzienniki i kliknij po prawej stronie, aby je wyczyścić. W rezultacie wszystkie ślady zostaną zniszczone. Lepiej to zrobić pod nowym (utworzonym) lokalnym administratorem, który został już usunięty (to znaczy, nie ma go w systemie, ale nadal jesteś zalogowany pod nim), a po akcji uruchom się ponownie w trudny sposób: za pomocą przycisku magicznego resetu (jednocześnie administrator-użytkownik zostanie już zniszczony). W rezultacie w blokadach będzie zapis, że taki użytkownik usunął wszystko, ale nie będzie nic więcej o tym użytkowniku: ani jego danych wejściowych, wyjściowych, ani innych działań, ani nawet jego usunięcia przez kogoś, tj. fantomowy użytkownik. W przypadku dokładnego zbadania wszelkich incydentów, które wystąpią przy twoim udziale, może to bardzo uratować twój los. :)

Oczywiście istnieje jeszcze bardziej niezawodny sposób: system loguje, aby nie było zapisu, kiedy i kto je wyczyścił, możesz po prostu je zniszczyć, aby w ogóle się nie uruchamiały. W prosta wersja w tym celu wystarczy usunąć samą przeglądarkę dziennika: eventvwr.msc, znajdującą się w katalogu

Metoda numer 2 (podstawienie seth.exe).

Ta metoda w rzeczywistości niewiele różni się od poprzedniej. Kroki 1-3 pierwsza metoda jest całkowicie powtarzalna. Nawiasem mówiąc, w tym przypadku całkiem możliwe jest użycie standardu jako LiveCD dysk instalacyjny / instalacja dysku flash z systemu Windows 7/8/10, po wybraniu „Przywróć kondycję systemu” po uruchomieniu z niego (ponieważ teraz nie będziemy musieli współpracować z rejestrem). Ale w kroku 4, kiedy otrzymujemy konsolę, nie resetujemy haseł i nie tworzymy nowych użytkowników, ale robimy to:

kopiuj<диск>: \\ windows \\ system32 \\ sethc.exe seth2.exe - do utworzyć kopię zapasową oryginalny plik standardowej funkcji klawiszy lepkich seth.exe.

kopiuj<диск>: \\ windows \\ system32 \\ cmd.exe c: \\ windows \\ system32 \\ sethc.exe - dodatkowo potwierdź zamianę. Zamień oryginalny seth na wiersz poleceń (cmd). Czy czujesz, jak pachnie? :)

Teraz po załadowaniu systemu - na dowolnym etapie, kiedy tylko chcesz, zaczynając od ekranu logowania, możesz wywołać konsolę z uprawnieniami SYSTEM, co jest bardzo brzęczące. Wystarczy szybko nacisnąć Shift 5 razy z rzędu i to wszystko.

A potem przynajmniej zmień hasło, przynajmniej utwórz użytkowników, przynajmniej czyste dzienniki, przynajmniej skopiuj bazy danych SAM (dla późniejszej bruteforce (wyliczenie i rozpoznanie) aktualnych haseł użytkowników), przynajmniej coś innego, na co masz wystarczającą wyobraźnię, ale zrób to wszystko Nie polecam, bo sprawa jest inna. Zaletą tego podejścia jest to, że nie zmieniasz żadnych haseł, nie tworzysz nowych użytkowników, po prostu wywołujesz konsolę systemową, kiedy naprawdę potrzebujesz uprawnień i używasz jej do uruchamiania wszystkiego, co jest wymagane.

Przy takim podejściu nie będzie absolutnie żadnej wzmianki o twojej aktywności w logach systemowych.. Czasami mogą pojawiać się dziwne aplikacje / instalatory itp., Dla których Twoje konto domeny nie powinno mieć praw, ale tak naprawdę nie masz praw i nigdy nie masz. :) I wszystkie podejrzane uruchomienia miały miejsce w imieniu systemu (SYSTEM), dzięki czemu pozostajesz całkowicie czysty.

Wniosek

Oto dwa główne podejścia, które, między innymi, miałem okazję wykorzystać w swojej zwykłej praktyce. Są one dość odpowiednie w celu ułatwienia życia w pracy poprzez usunięcie wszelkiego rodzaju ograniczeń, które kochają współcześni pracodawcy. Co najważniejsze, nie pokazuj innym, że możesz i nie korzystaj z tych praw bez rzeczywistej potrzeby.

Ale jeśli chcesz więcej - na przykład uprawnień administratora domeny lub chcesz dostać się do działu księgowości swojej firmy, potrzebujesz zupełnie innych podejść. Działając na twoim komputerze z domeny lub użytkownika lokalnego, w każdym przypadku ryzykujesz, ponieważ pracujesz z siecią z komputera, a wszystkie przesyłane pakiety są zakodowane na stałe w dziennikach zapory i / lub systemu SIEM, więc powinieneś być ostrożny. Aby zachować anonimowość w tym przypadku, niestety nie wystarczy wyczyścić lub zniszczyć lokalne dzienniki: i tak zostaniesz obliczony bardzo szybko.

O tym, jak zapewnić anonimowość najwyższej kategorii, a także bardziej zaawansowane i schludne sposoby uzyskania uprawnień administratora, w tym metody uzyskiwania uprawnień administratora domeny, Powiedziałem wam w ostatnim kursie na temat bezpieczeństwa danych osobowych.

Z poważaniem, Łysyak A.S.

Ostrzeżenie: file_get_contents (/home/admin/web/comk2content..html): nie można otworzyć strumienia: brak takiego pliku lub katalogu w /home/admin/web/comk2content.com/public_html/index.php online 6