Серверы протоколы pptp. PPTP VPN - что это? Средства защиты соединения

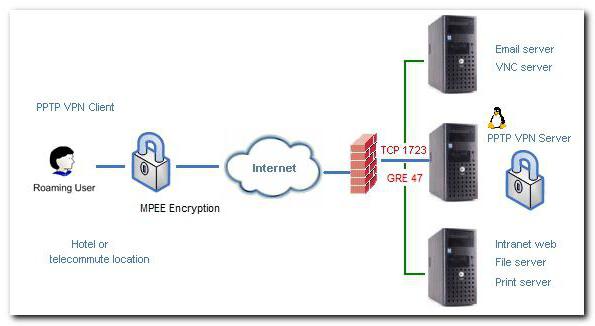

PPTP (англ. Point-to-point tunneling protocol) - туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой, сети. PPTP помещает (инкапсулирует) кадры PPP в IP-пакеты для передачи по глобальной IP-сети, например Интернет. PPTP может также использоваться для организации туннеля между двумя локальными сетями. РРТР использует дополнительное TCP-соединение для обслуживания туннеля.

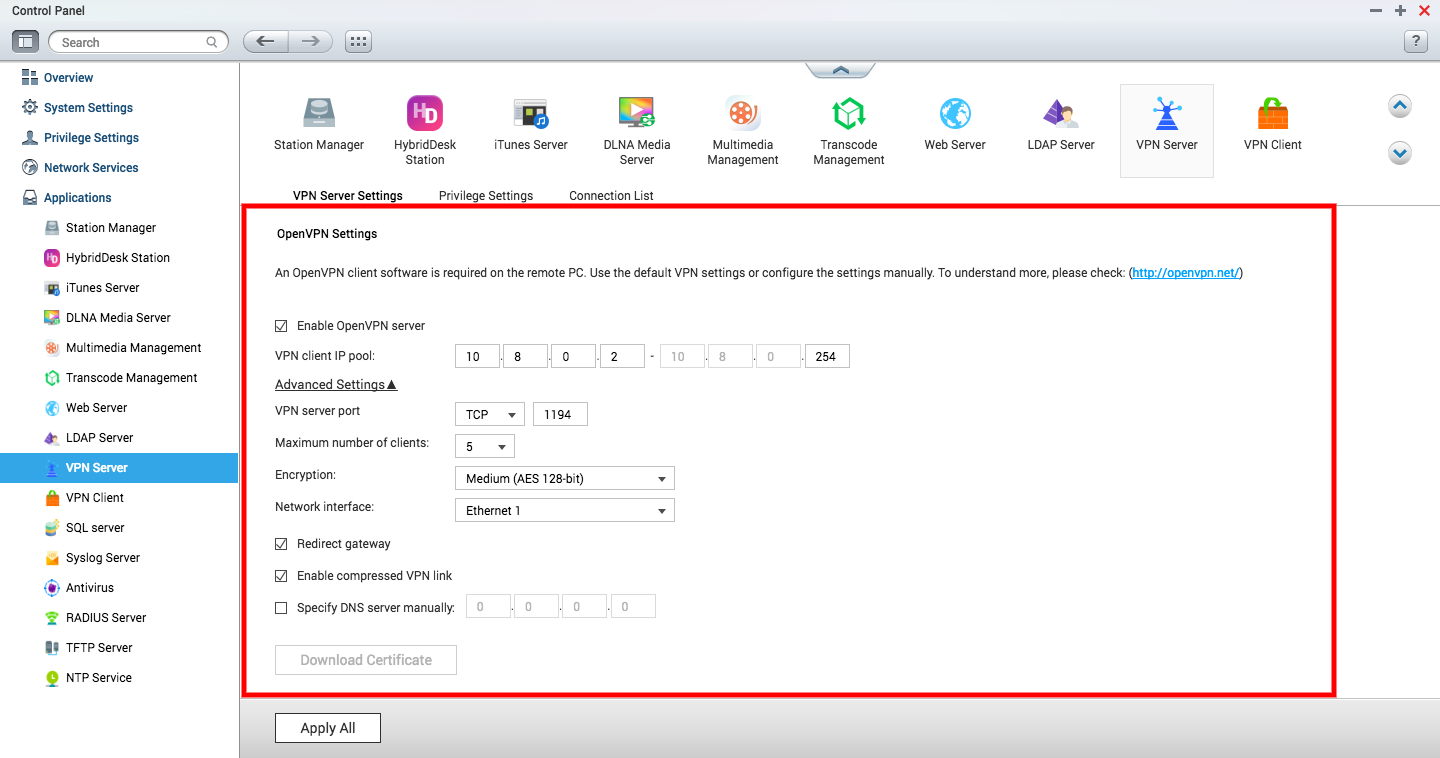

Если номер порта изменяется во время выполнения, служба будет заботиться о том, чтобы открыть соответствующий порт на брандмауэре. Примечание. С точки зрения безопасности вы должны разрешить доступ только к определенным пакетам из интернет-интерфейса.

Это просто буквы и в нижней строке, они легко понять. Недостаток: вам нужно настроить одно уникальное соединение для каждого сервера, который вы, возможно, захотите использовать. Он не определяется определенными методами шифрования и использует разные протоколы для аутентификации и шифрования.

Спецификация

Спецификация протокола была опубликована как «информационный» RFC 2637 в 1999 году. Она не была ратифицирована IETF. Протокол считается менее безопасным, чем другие VPN-протоколы, например, IPSec. PPTP работает, устанавливая обычную PPP сессию с противоположной стороной с помощью протокола Generic Routing Encapsulation. Второе соединение на TCP-порте 1723 используется для инициации и управления GRE-соединением. PPTP сложно перенаправлять за сетевой экран, так как он требует одновременного установления двух сетевых сессий.

И снова: шансы, что это случится с вами в какой-то момент в будущем, маловероятны. С точки зрения безопасности это всегда. Виртуальные частные сети предлагают безопасные соединения для доступа к сетевым ресурсам и услугам в общедоступной сети.

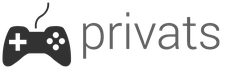

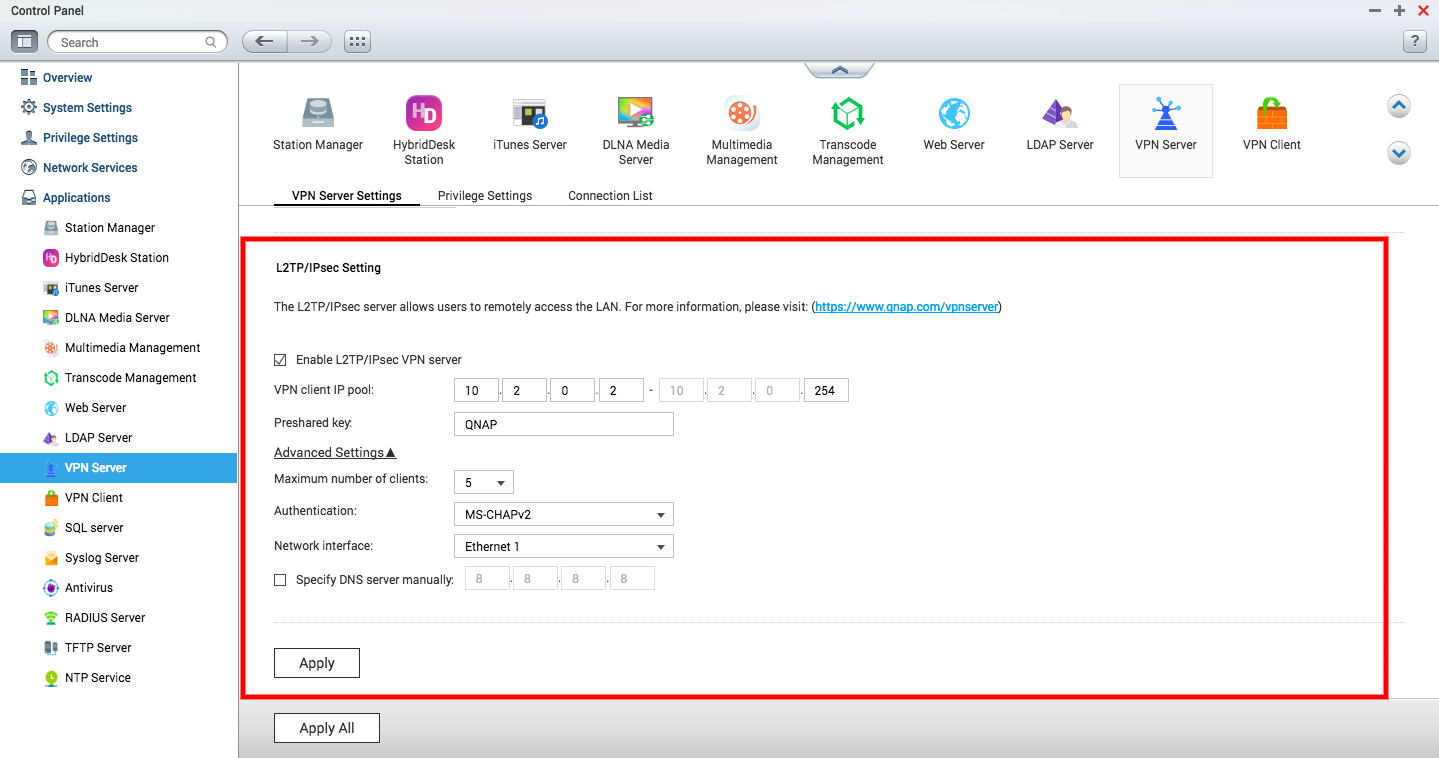

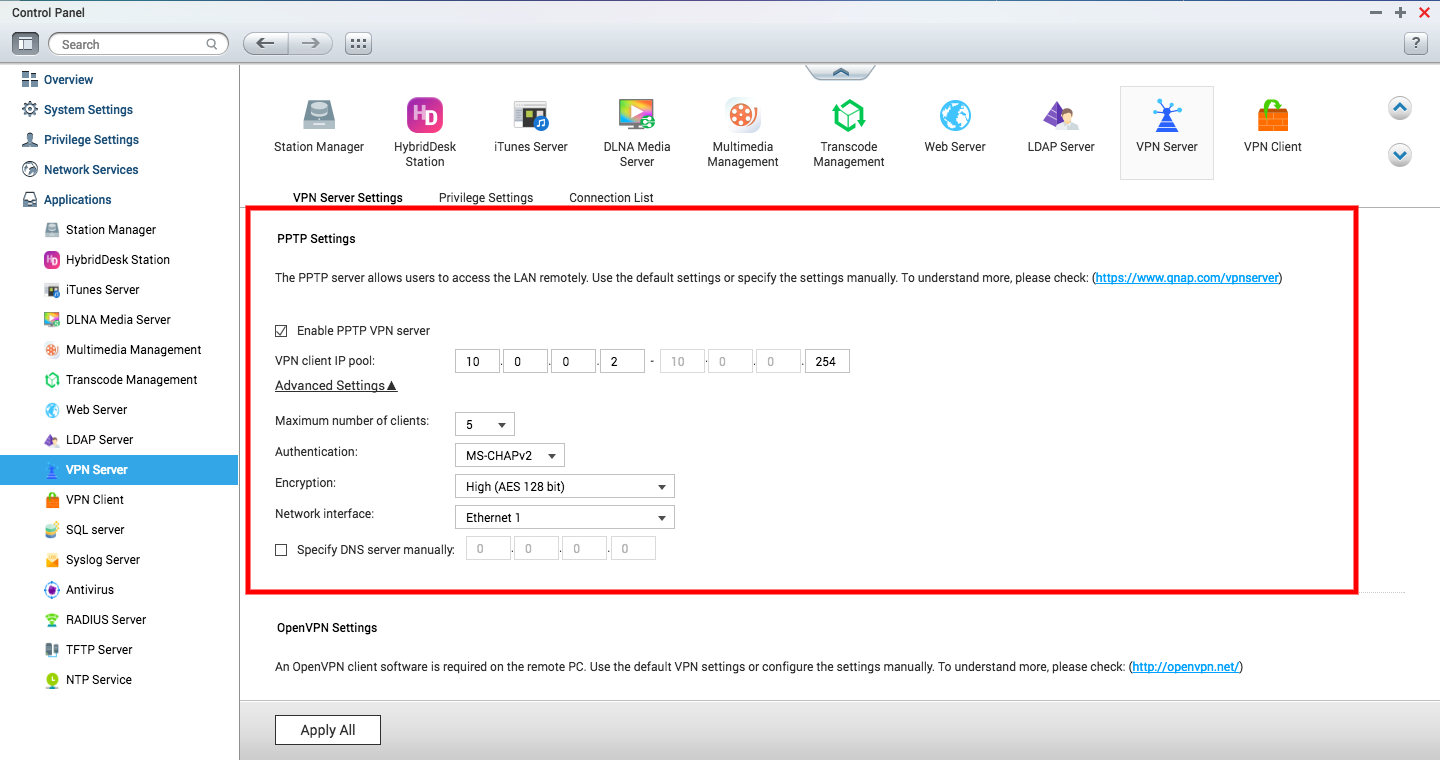

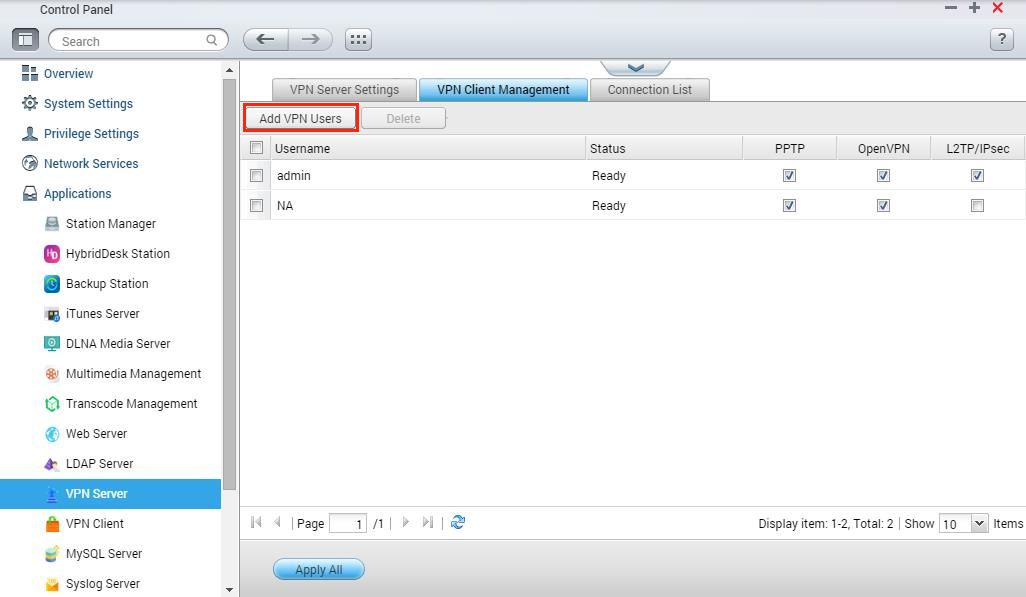

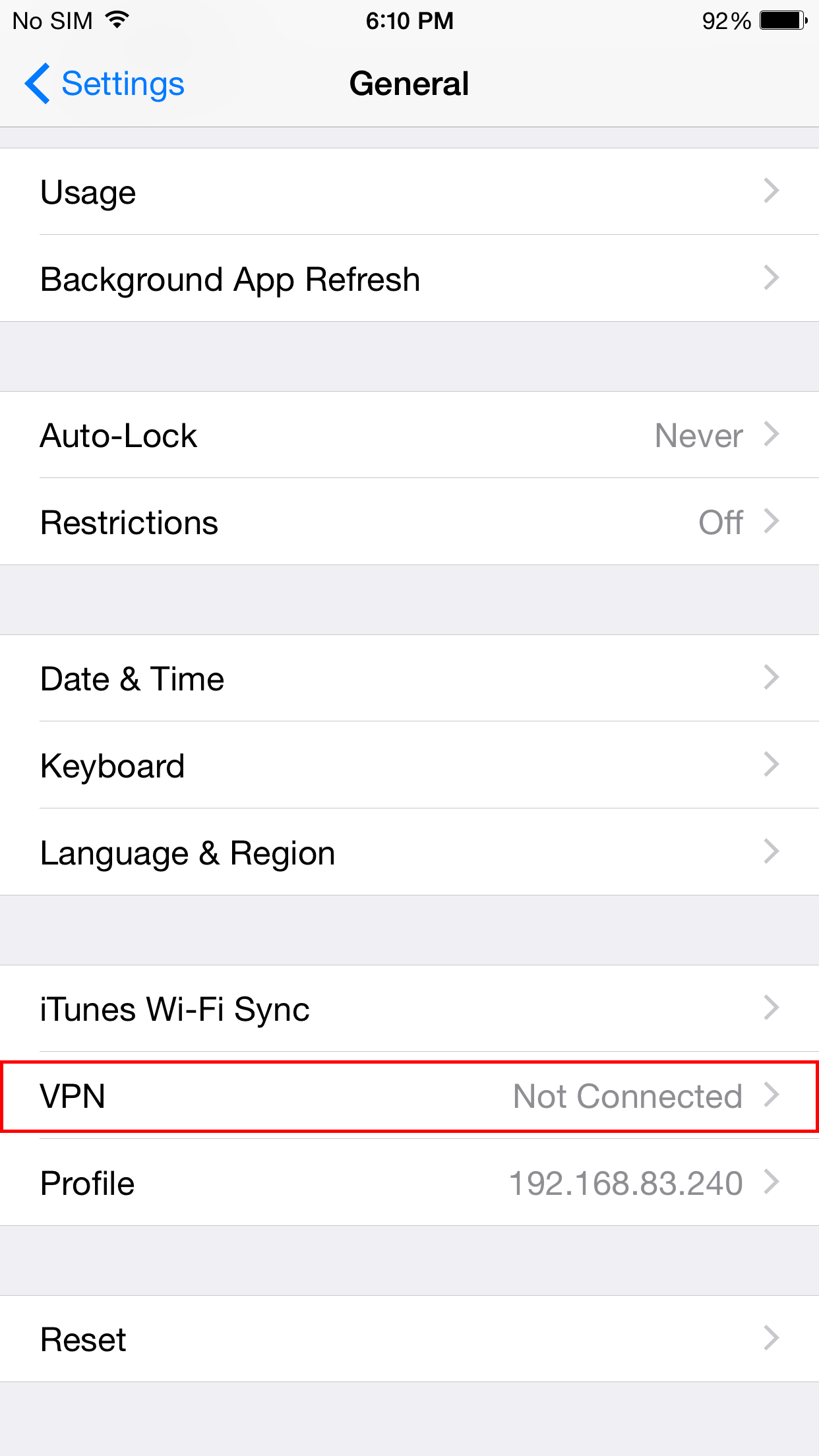

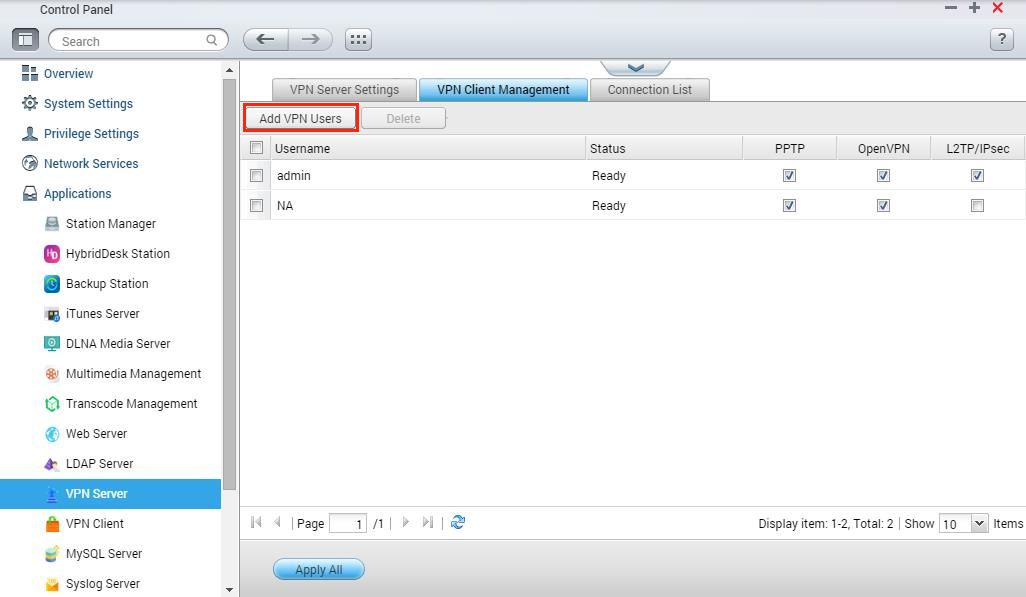

Администраторы могут выбирать тип подключения для каждого пользователя.

Настройка перенаправления портов на маршрутизаторе

Ниже приведен соответствующий номер порта каждого протокола; следуйте инструкциям поставщика маршрутизатора, чтобы включить переадресацию портов. Вы можете получить более подробные инструкции от.

Найдите и импортируйте файл конфигурации.

. Затем вы можете получить доступ к общим файлам и другим ресурсам в своей сети.

PPTP-трафик может быть зашифрован с помощью MPPE. Для аутентификации клиентов могут использоваться различные механизмы, наиболее безопасные из них - MSCHAP-v2 и EAP-TLS.

Реализация PPTP

Cisco первой реализовала PPTP и позже лицензировала эту технологию корпорации Microsoft.

PPTP удалось добиться популярности благодаря тому что это первый VPN протокол, поддерживаемый корпорацией Microsoft. Все версии Microsoft Windows, начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент, однако существует ограничение на два одновременных исходящих соединения. А сервис удалённого доступа для Microsoft Windows включает в себя PPTP сервер.

Соединение PPTP: для чего нужно его использование?

Не теряя больше времени, давайте начнем. Вы должны выбрать «Протокол Интернета версии 4». Если у вас возникли проблемы с переадресацией портов, взгляните на это. Таким образом, вы можете воспользоваться услугами, предоставляемыми в вашем офисе, в комфорте вашего дома.

Введение в теорию PPTP

Чтобы добавить статический маршрут для отправки широковещательных пакетов в удаленную сеть, выполните следующие действия. Теперь мы создали статический маршрут, который маршрутизирует соединение между этими подсетями. По сути, ключевые переговоры выполняются каждые 60 минут, чтобы избежать нарушения данных, если ключ скомпрометирован.

До недавнего времени в Linux-дистрибутивах отсутствовала полная поддержка PPTP из-за опасения патентных претензий по поводу протокола MPPE. Впервые полная поддержка MPPE появилась в Linux 2.6.13. Официально поддержка PPTP была начата с версии ядра Linux 2.6.14.

Операционная система FreeBSD поддерживает PPTP протокол, используя в качестве сервера PPTP порт mpd (/usr/ports/net/mpd), используя подсистему netgraph. В качестве клиента PPTP в системе FreeBSD может выступать либо порт pptpclient (/usr/ports/net/pptpclient), либо порт mpd, работающий в режиме клиента.

Настройка маршрутизации маршрутизатора

Виртуальные частные сети обеспечивают безопасные соединения для доступа к сетевым ресурсам и службам в общедоступной сети.

Ниже приведен соответствующий номер порта каждого протокола; следуйте инструкциям производителя маршрутизатора, чтобы активировать переадресацию портов.

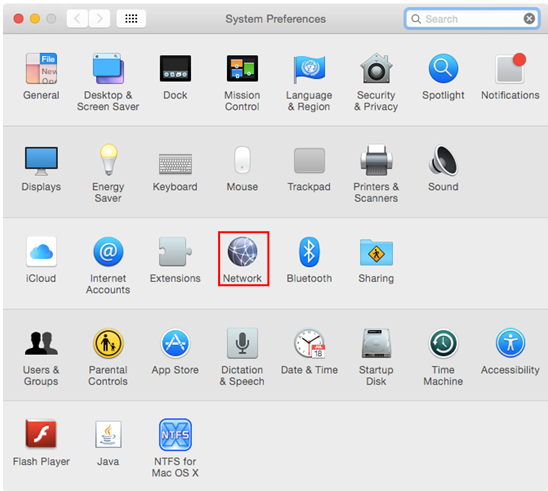

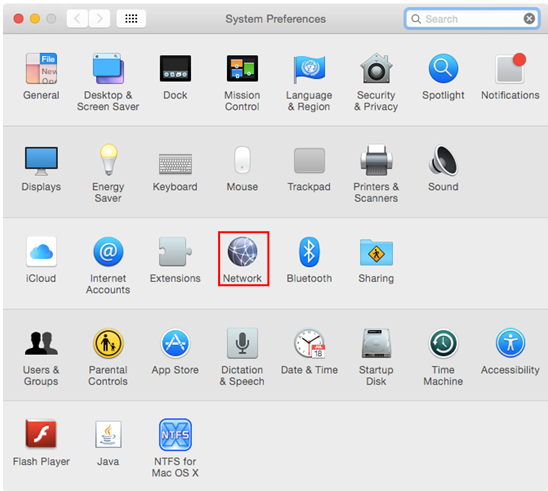

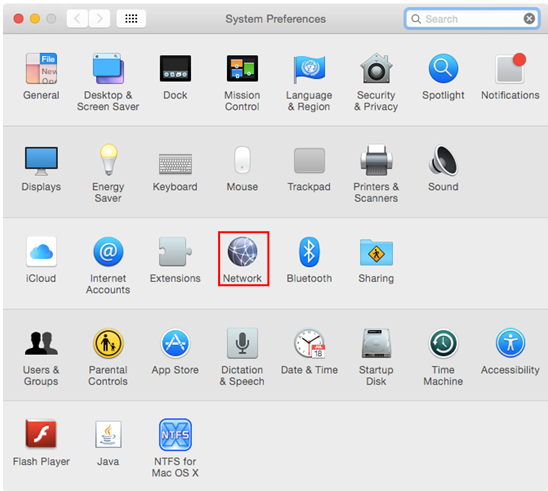

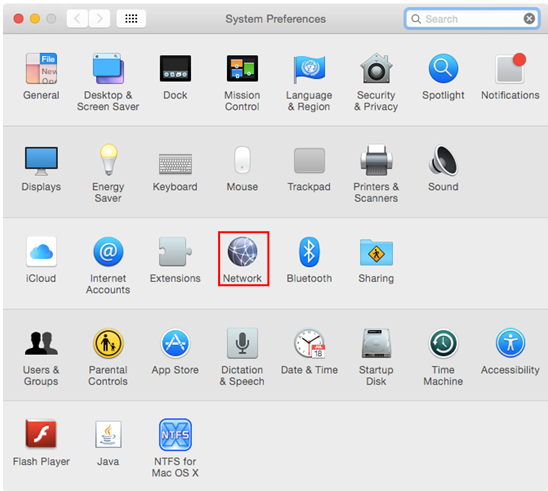

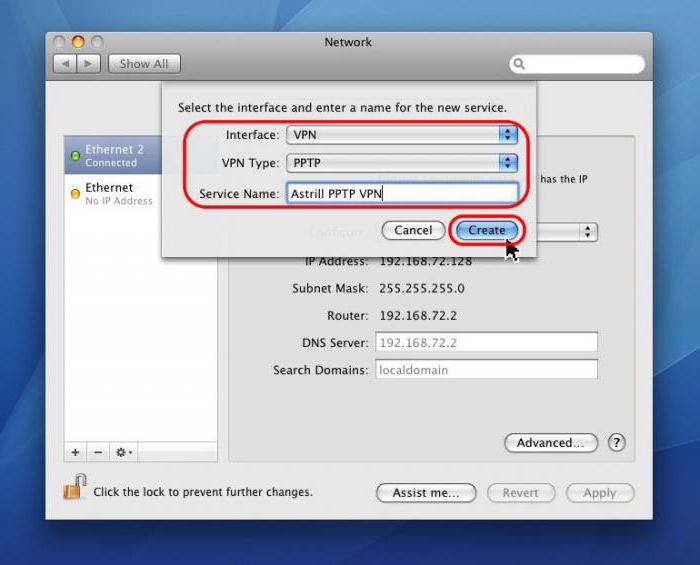

Mac OS X поставляется со встроенным PPTP клиентом. Cisco и Efficient Networks продают реализации PPTP клиента для более старых версий Mac OS. КПК Palm, имеющие поддержку Wi-Fi, поставляются с PPTP клиентом Mergic.

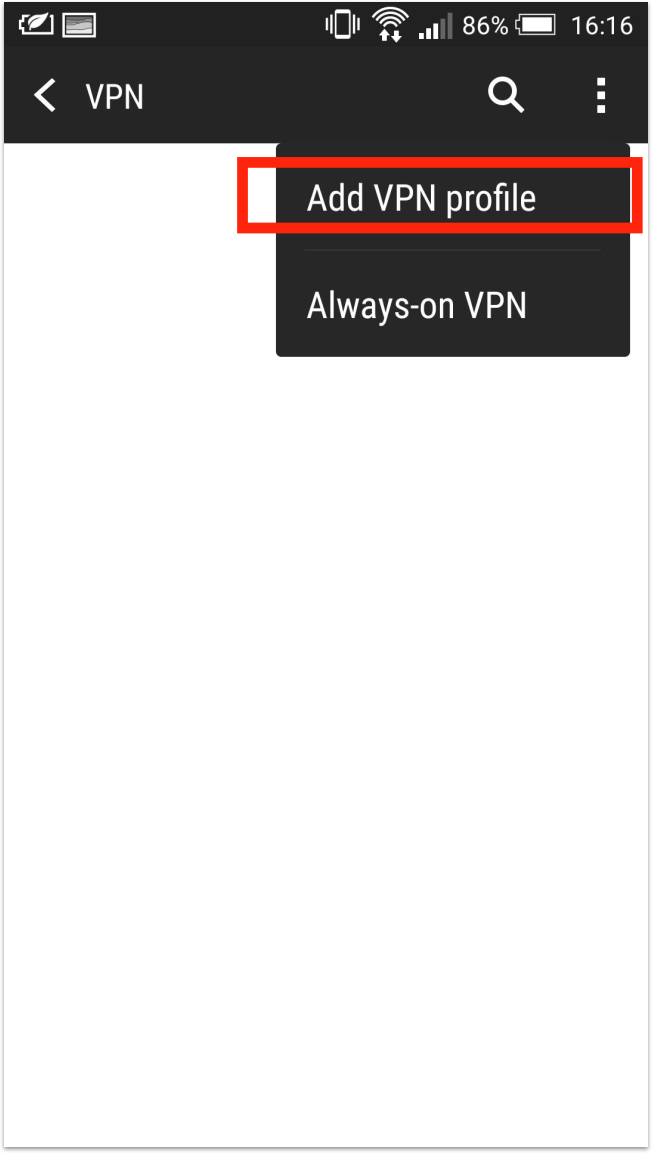

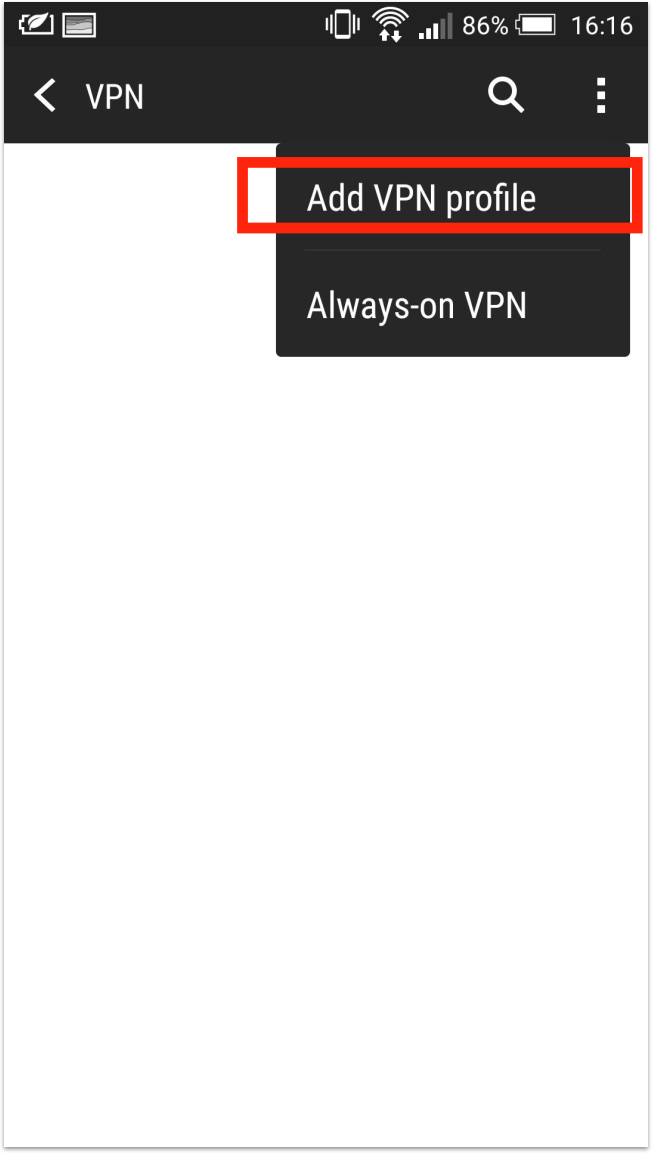

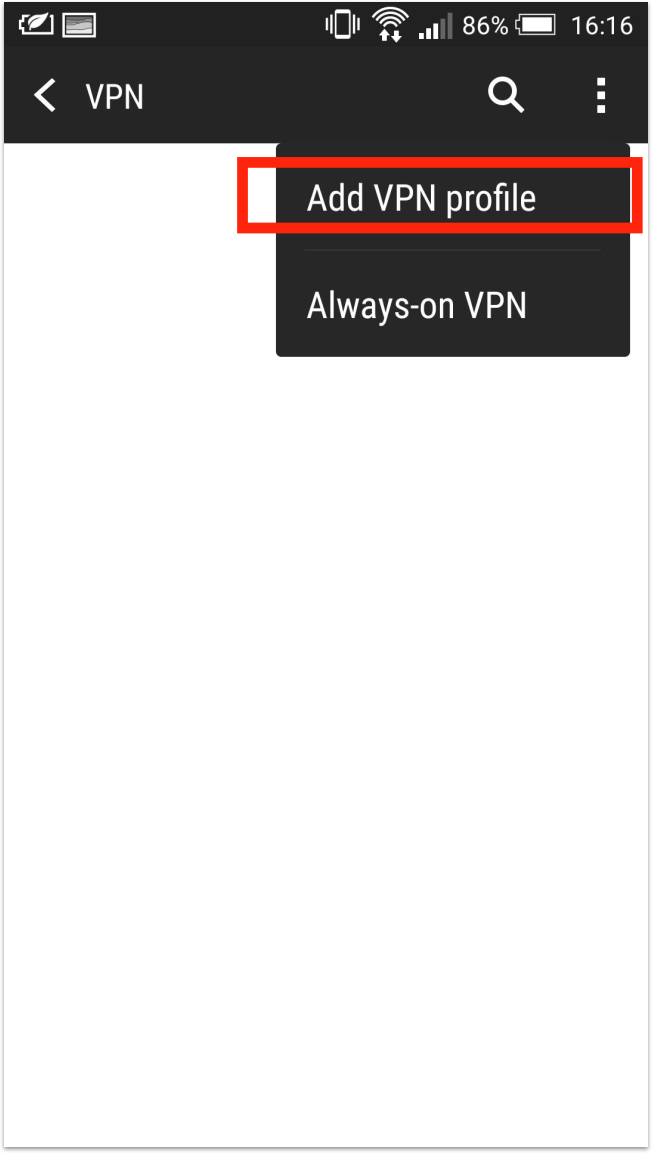

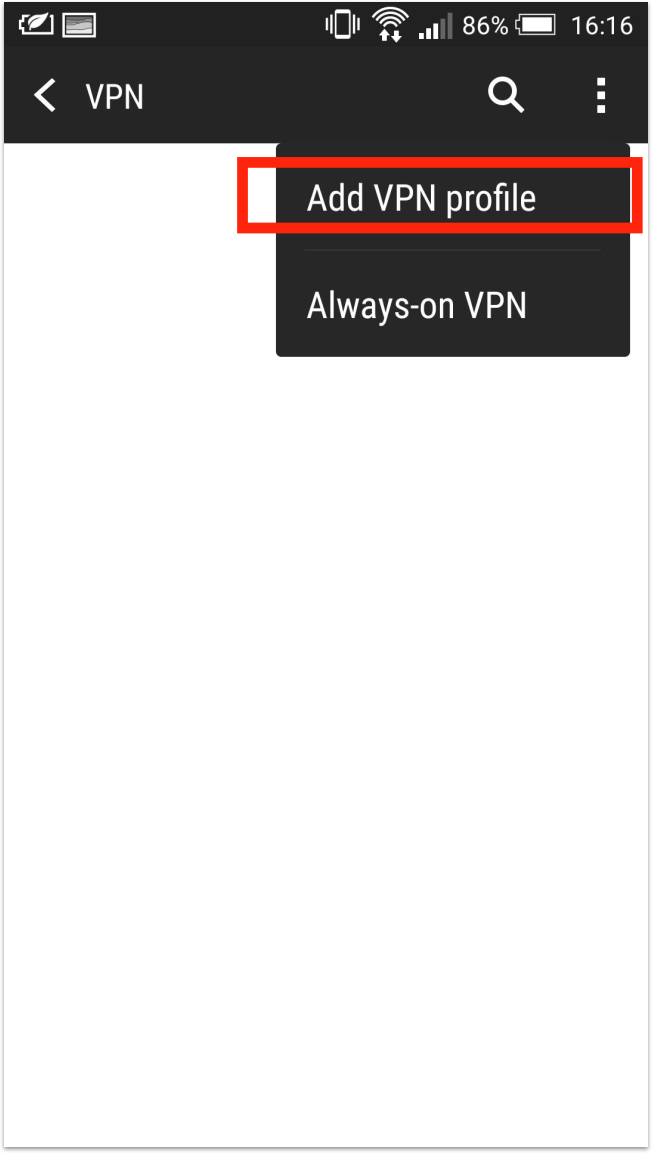

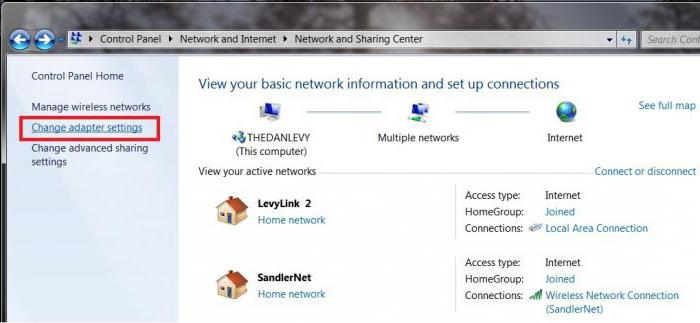

Microsoft Windows Mobile 2003 и более новые также поддерживают PPTP.

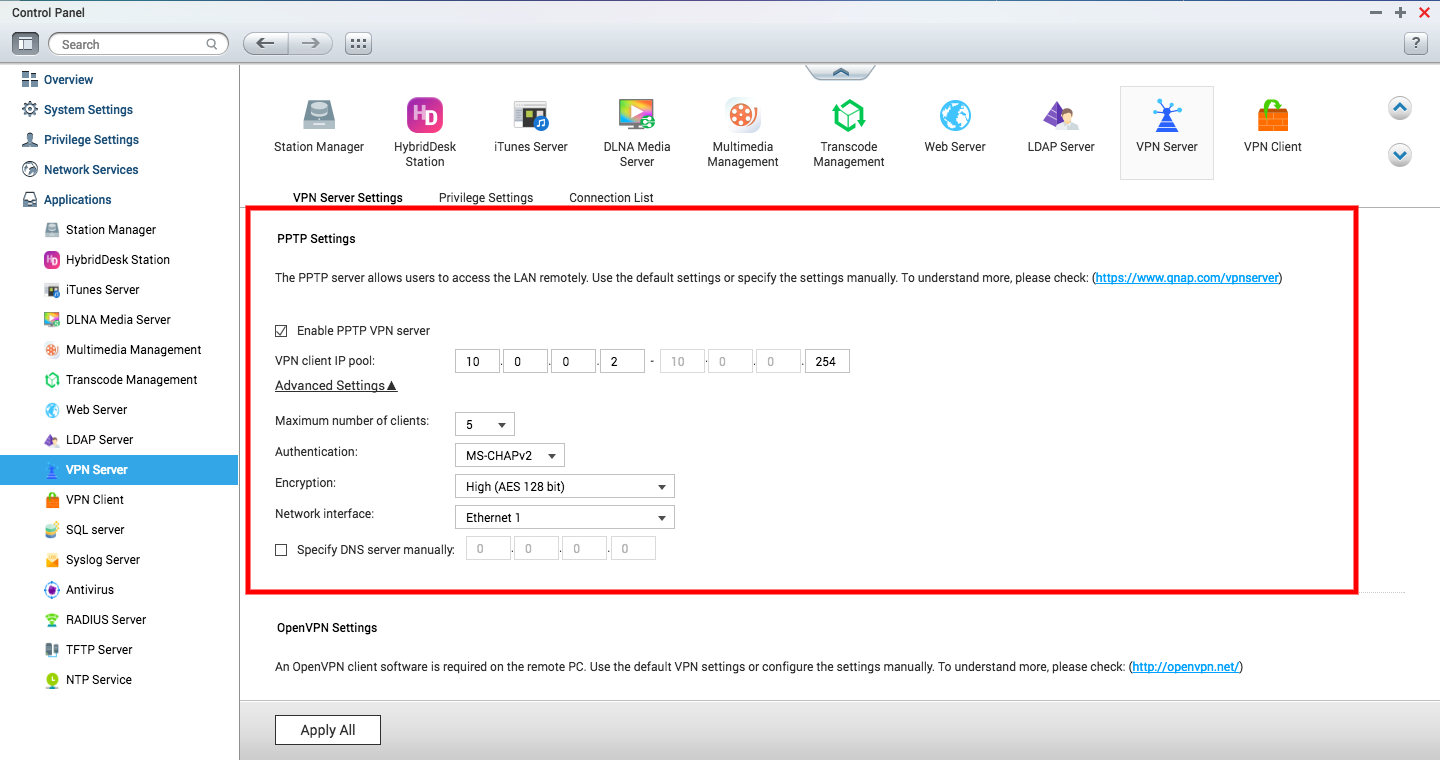

Пожалуйста, обратите внимание, что PPTP VPN сервис использует для своей работы порт TCP 1721/TCP и протокол IP GRE (номер 47). Такие пакеты должны проходить через Ваш Firewall/NAT (и соответственно, Firewall/NAT Вашего провайдера), а если по дороге до нашего сервера есть NAT, то он должен корректно обрабатывать VPN соединение в целом (как правило, это осуществляется с помощью модуля PPTP NAT helper).

На сайте.

- Файл сертификата автоматически импортируется.

- Нажмите «Подключиться».

- Найдите и импортируйте файлы конфигурации.

Наши сервера поддерживают PPTP VPN c MPPE (Microsoft Point-to-Point Encryption) шифрованием и MPPC сжатием.

Вероятно, многие пользователи слышали о таком термине, как «соединение PPTP». Что это такое, некоторые не представляют себе даже отдаленно. Однако, если описывать принципы установки соединения на основе этого протокола простым языком, понять их совершенно нетрудно.

На самом деле известно, что безопасность не очень хорошо упорядочена. Теория читается правдоподобно и довольно пугающе. Зеленые блоки переходят по линии как обычный текст. Короткая проверка подтвердила, что был зарегистрирован полный процесс регистрации.

Как всегда, есть плюсы и минусы, которые нужно взвешивать друг против друга. Однако, поскольку данные зашифровываются в два раза - один раз по обе стороны от соединения - это требует большей вычислительной мощности и поэтому может быть несколько медленнее.

Настольные системные телефоны в вашей сети

Может ли кто-нибудь сказать мне, что такое дэтт. Ваше контактное лицо с удовольствием сообщит вам. . Он может соответствовать интерфейсам с другими системами или, По этой причине сначала обсудите меры брандмауэра с вашим контактным лицом! Есть много объяснений, но, к сожалению, слишком много непонятных или слишком подробных, что никто не понимает.

Соединение PPTP: что это?

Подключение такого типа строится на основе одноименного протокола, сокращение в названии которого происходит от английского point-to-point tunneling protocol, что дословно можно перевести как «туннельный протокол типа «точка-точка». Иными словами, это соединение между двумя абонентами посредством передачи пакетов данных в зашифрованном виде через незащищенные сети на основе TCP/IP.

Однако перед настройкой возникает понимание, и поэтому оно идет в этом уроке. В главном окне клиента вы можете подключиться к выбранному вами серверу, щелкнув соответствующий значок разъема. При нажатии на значок лупы открывается окно с журналом соединений.

Нажимая «Настройки», вы можете настроить программное обеспечение в деталях. Изменения принимаются после нажатия «Закрыть». В разделе «Список серверов» вы можете указать различные параметры сортировки для серверов в главном окне, а также инвертировать отображение полосы пропускания.

Тип соединения PPTP позволяет преобразовывать так называемые кадры PPP в стандартные IP-пакеты, которые и передаются, например, посредством того же интернета. И хотя, как считается, протокол PPTP по уровню безопасности уступает некоторым другим вариантам вроде IPSec, он сегодня имеет достаточно большое распространение, ведь, по сути, пользователь имеет дело с одной из разновидностей VPN-подключений (беспроводное соединение).

Вы также можете указать, хотите ли вы использовать конфигурацию отдельного сервера. Если включено, вы можете подключиться к определенным серверам на сайте. В разделе Шифрование можно установить шифрование шифрования. Блокирование доступа к локальным маршрутизаторам предотвращает прямой доступ к локальному маршрутизатору.

Соединение PPTP: что это?

Если вы включите настраиваемую переадресацию портов, вы можете указать порты для пересылки. Для этого выберите сервер и нажмите «Установить». Затем вы можете указать нужный локальный порт ниже и нажать «Добавить». Кроме того, вы можете использовать «от 1 до 1 переадресации портов» для установки случайных портов для пересылки.

Соединение PPTP: для чего нужно его использование?

Сфера применения этого протокола весьма обширна. Прежде всего, такой вид соединения между двумя пользователями позволяет не только защитить передаваемую информацию, но и существенно экономить на дальних звонках.

Кроме того, этот протокол бывает очень часто незаменим при обеспечении связи между двумя локальными сетями именно посредством передачи пакетов в интернете по защищенной линии (туннелю) без задействования прямого соединения между ними. То есть, непосредственного контакта две локальные сети не имеют и используют туннель в качестве посредника.

Общие принципы работы и подключения

Обратите внимание, что переадресация портов истекает через семь дней. Если вы выберете «Автоматическое обновление переадресации портов», порты будут автоматически переопределены через семь дней. Здесь вы можете включить каскадные соединения и определить, сколько хэпов максимально использовать.

С одной стороны, это полезно, с тем чтобы иметь возможность свободно путешествовать даже в странах с цензурированным доступом в Интернет. Последняя настройка к версии: 7 Примечание: корректировка статьи Предыдущие версии. Протокол туннелирования «точка-точка» обычно используется для соединений с трафиком.

С другой стороны, туннелирование на основе PPTP может применяться и при создании соединения типа «клиент-сервер», когда пользовательский терминал подключается к серверу по защищенному каналу.

Реализация PPTP в разных ОС

Теперь немного отвлечемся и с другой стороны посмотрим на соединение PPTP. Что это такое, с момента разработки протокола корпорацией Microsoft, тогда мало кто понимал. И впервые в полноценном варианте он был реализован компанией Cisco.

Настройка соединений «сайт-сайт»

На первый взгляд, эти имена могут показаться немного пугающими, но в конечном итоге это всего лишь несколько писем, которые были приклеены к различным методам как ярлыки, и все они легко обнаружить. Недостаток: вам нужно настроить каждое подключение к каждому серверу, который вы хотите использовать.

Он не предназначен для конкретных методов шифрования и использует разные протоколы для аутентификации и шифрования. В последнее время технология также была скомпрометирована, и, по словам экспертов по безопасности, вы можете прочитать свой пароль во время процесса подключения.

Тем не менее и специалисты Microsoft не отставали. Начиная с версии Windows 95 OSR2, возможности создания подключения на основе PPTP появились и в более поздних программных продуктах, причем даже со встроенными средствами настройки PPTP-сервера. Далее в качестве примера будет рассмотрено PPTP-соединение Windows 7, тем более что именно эта система на сегодняшний день остается наиболее популярной у большинства пользователей.

Безопасность ваших данных следующая. Среди изображений, на которых сделаны настройки, является консольная команда для создания той же конфигурации в терминале. Вы также можете использовать один из существующих профилей по умолчанию. Однако здесь мы создаем новый профиль с соответствующим именем, перейдя к символу плюса.

Все другие параметры проверки подлинности считаются слабыми и их следует избегать! Здесь дается имя и сильный пароль. На вкладке «Соединения» символ плюса создает новый одноранговый узел. Некоторые настройки уже настроены заранее. Конфигурация теперь создается на вкладке «Конфигурации режима», которая будет иметь произвольное имя.

В системах Linux до недавнего времени полной поддержки этой технологии не было. Она появилась только в модификации 2.6.13, а официально была заявлена в версии ядра 2.6.14.

Системы FreeBSD и Mac OS X поставляются со встроенными PPTP-клиентами. КПК Palm, имеющие поддержку беспроводного соединения Wi-Fi, оборудованы клиентом Mergic.

Сервер сообщает инициатору, какие алгоритмы аутентификации и шифрования он предлагает. Должны быть выбраны алгоритмы. Поскольку на изображениях было отредактировано только предложение по умолчанию, для предложения в скрипте выбрано другое имя, потому что сценарий будет генерировать ошибку, по умолчанию уже существует. На вкладке Общие установлены следующие настройки.

В разделе «Действия» необходимо выполнить следующие настройки. Недавно созданное предложение выбрано для Предложения. Кроме того, в этом сценарии имя заявки не указано по умолчанию! Здесь можно управлять всеми тремя необходимыми портами с помощью правила. Таким образом, это интерфейс, подключенный к Интернету.

Начальные условия для корректного соединения

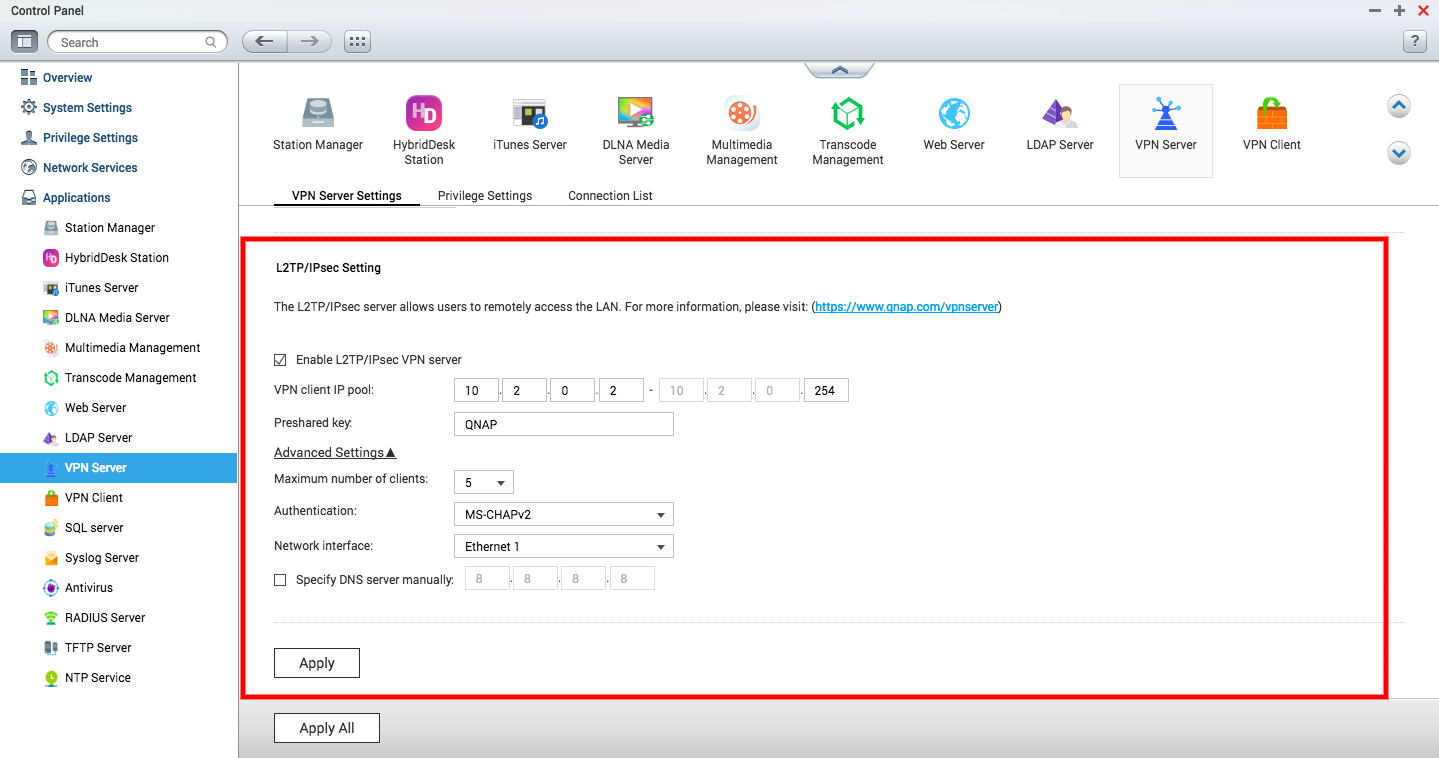

Использование туннелирования является достаточно специфичным. Настройка PPTP-соединения предполагает использование TCP-порта 1723 и в обязательном порядке - протокола IP GRE с номером 47.

Из этого следует, что настройка если таковой имеется, или встроенного брэндмауэра Windows должна быть такой, чтобы IP-пакеты могли проходить свободно и без ограничений. Это касается не только пользовательских машин или локальных сетей. В равной степени такая свободная передача туннелированных данных должна обеспечиваться и на уровне провайдера.

В случае использования NAT на промежуточной стадии передачи данных соответственно должна быть настроена обработка VPN в этом сегменте.

Общие принципы работы и подключения

Мы рассмотрели достаточно кратко соединение PPTP. Что это такое, многим, наверное, уже хоть немного понятно. Полная ясность в вопрос будет внесена после рассмотрения основных принципов функционирования протокола и связи на его основе, а также в разделе, где будет показан процесс установки по шагам соединения PPTP GRE.

Итак, соединение между двумя точками устанавливается на основе обычной PPP-сессии на основе протокола GRE (инкапсуляция). Второе подключение непосредственно на порте TCP отвечает за управление GRE и инициацию.

Сам передаваемый пакет IPX состоит собственно из данных, иногда называемых полезной нагрузкой, и дополнительной управляющей информации. Что происходит при получении пакета на другом конце линии? Соответствующая программа для PPTP-соединения как бы извлекает содержащуюся в цельном пакете IPX информацию и отправляет ее на обработку при помощи средств, соответствующих собственному протоколу системы.

Кроме того, одной из важных составляющих туннельной передачи и приема основной информации является обязательное условие использования доступа при помощи комбинации «логин-пароль». Конечно, взломать логины и пароли на стадии получения можно, но вот в процессе передачи информации через защищенный коридор (туннель) - никак.

Средства защиты соединения

Как уже говорилось, туннелирование на основе протокола PPTP защищенным абсолютно во всех аспектах не является. Однако, если учесть, что при применяются такие средства, как EAP-TLS, MSCHAP-v2 или даже MPEE, можно говорить о достаточно высокой степени защиты.

Иногда для повышения уровня безопасности могут применяться ответные звонки (дозвоны), при которых передающая или принимающая сторона производит подтверждение подключения и передачи информации программным способом.

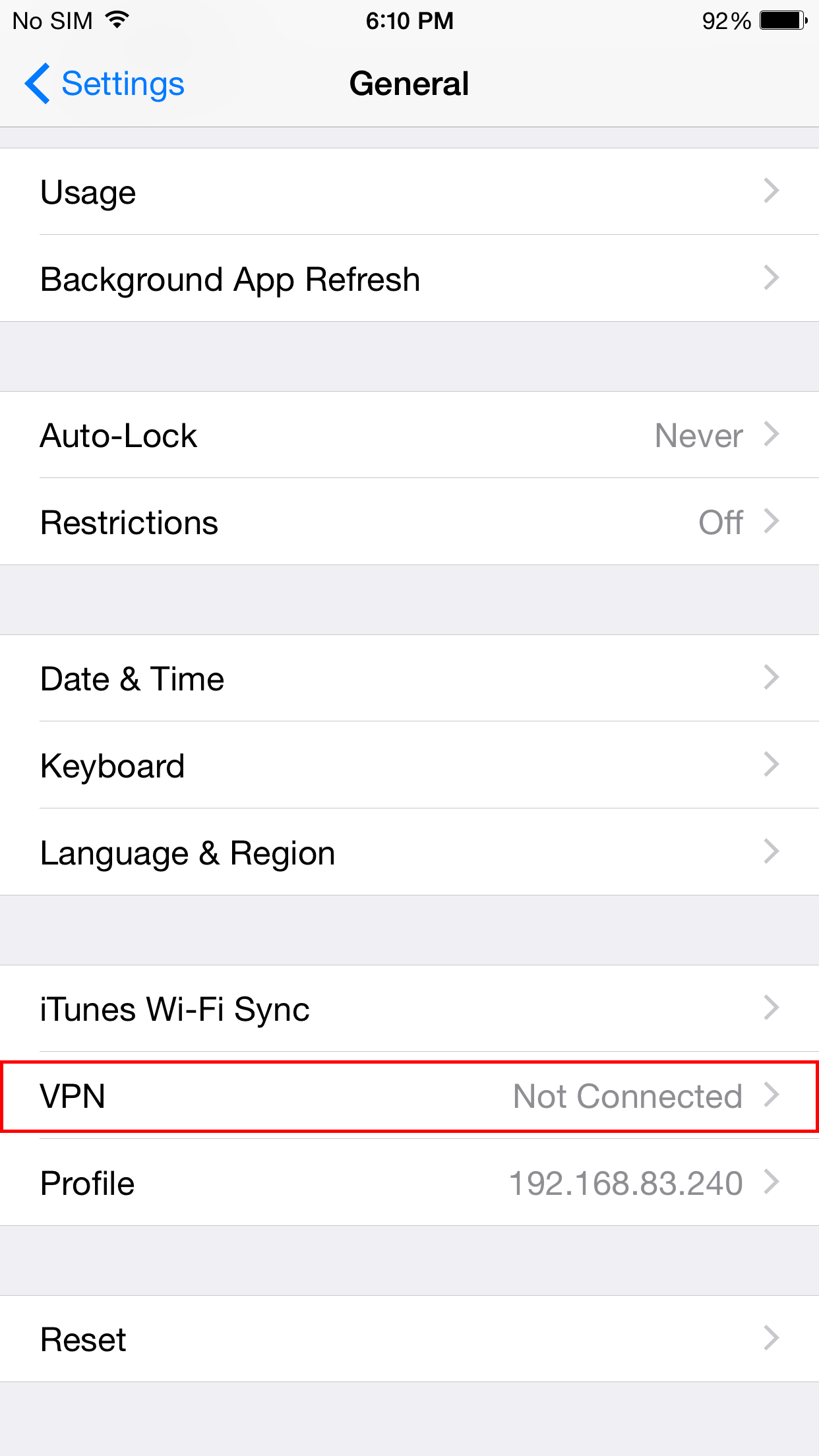

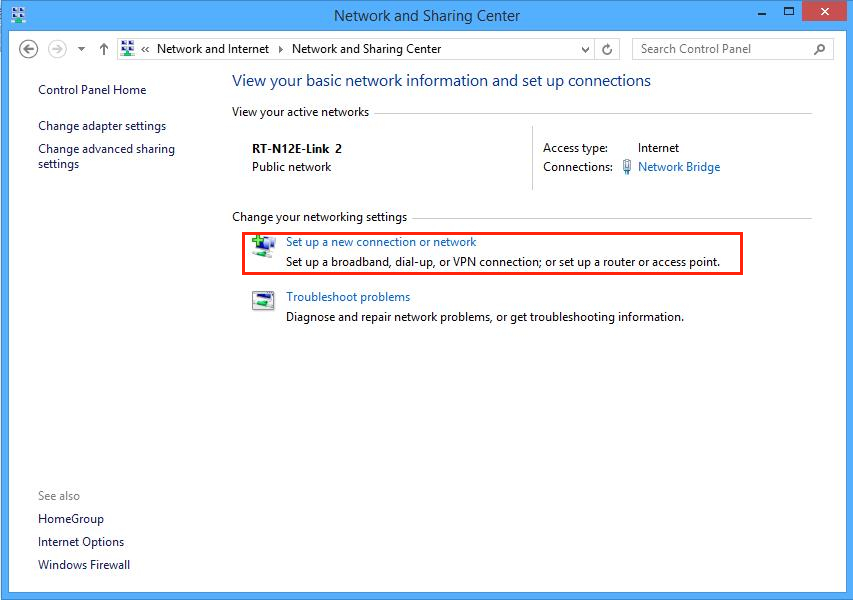

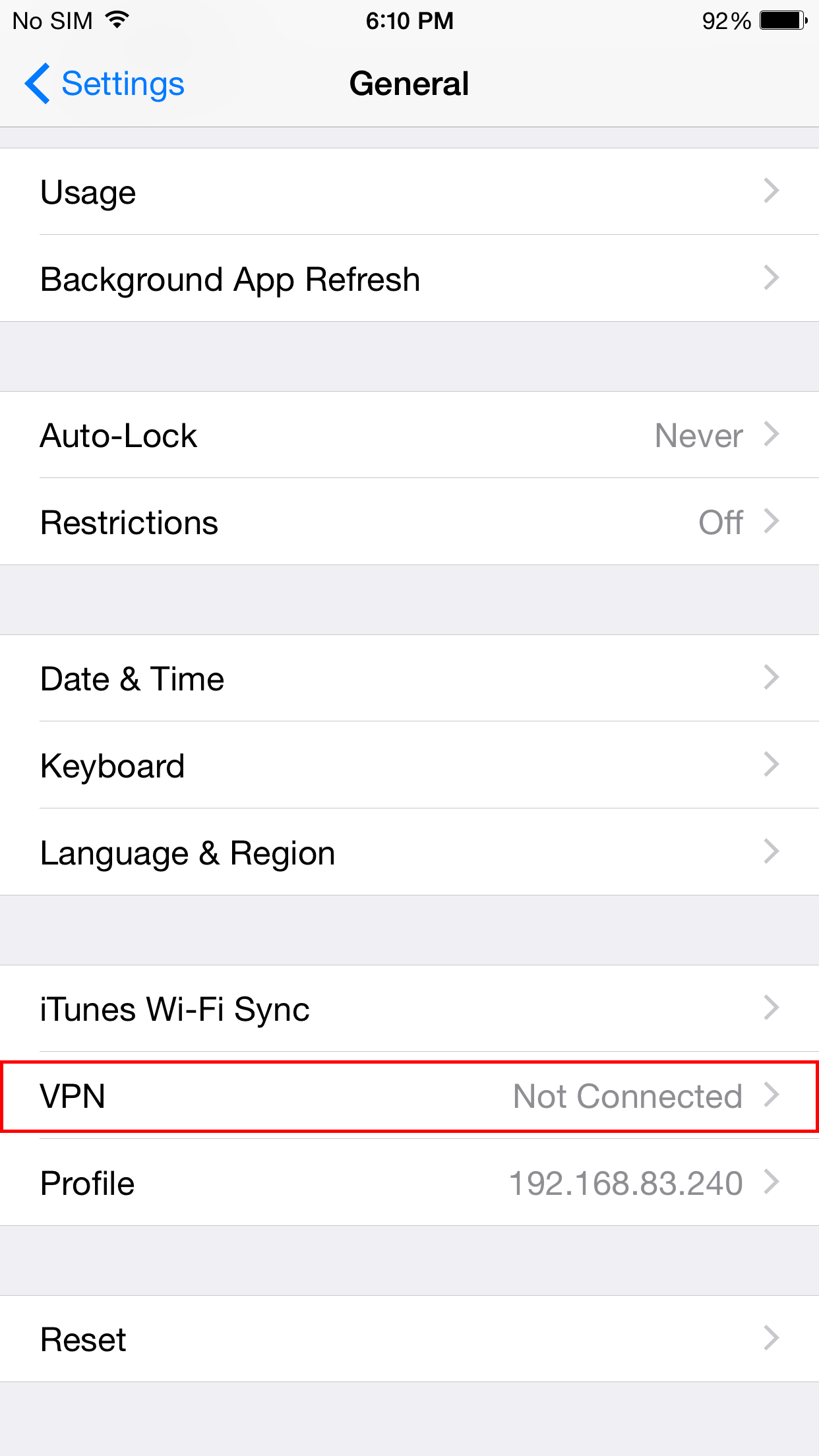

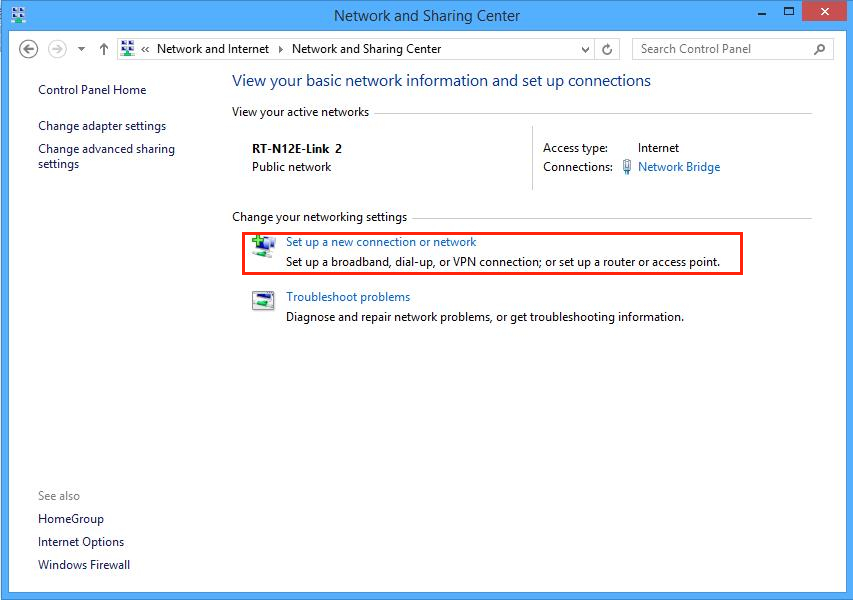

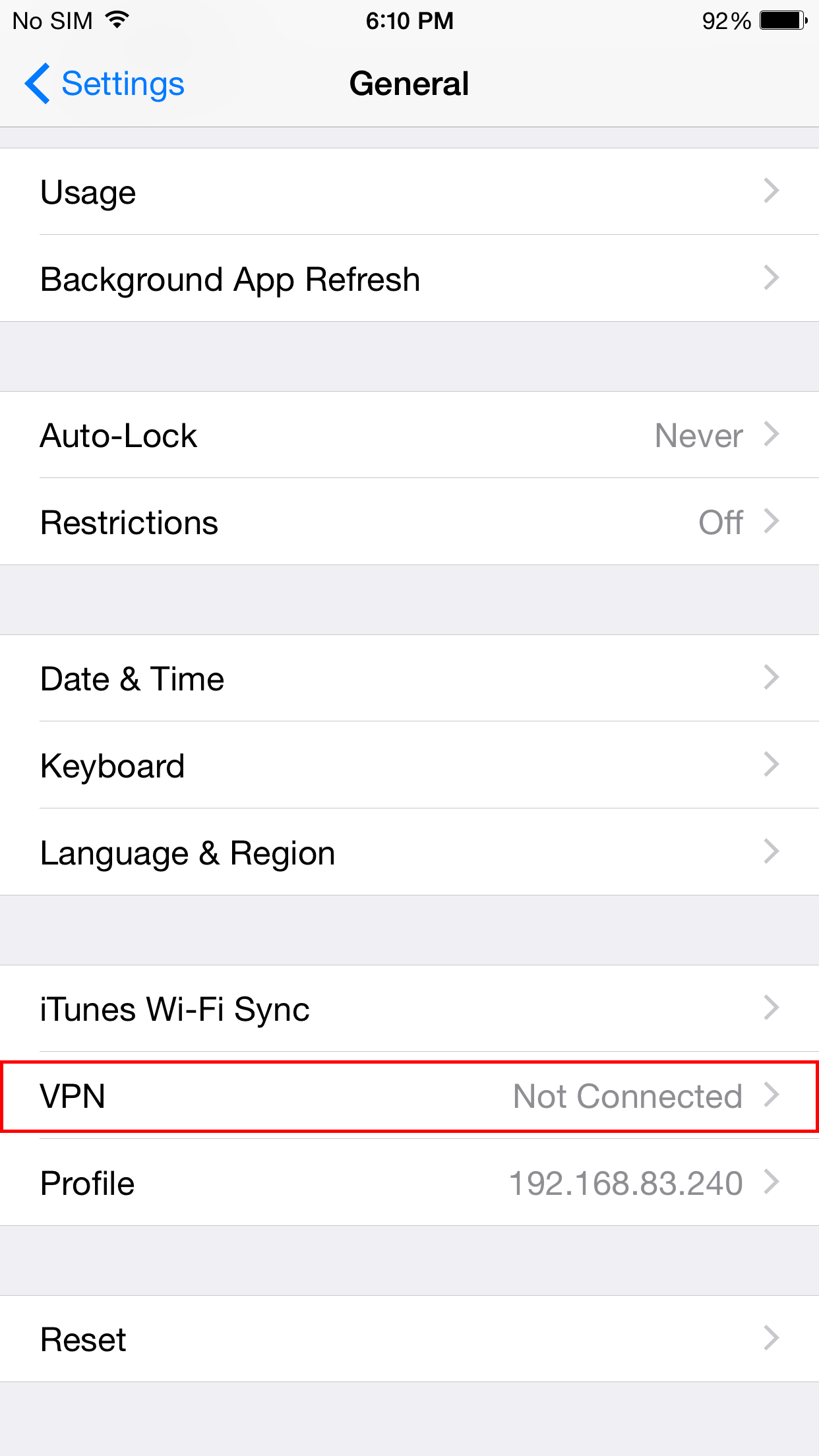

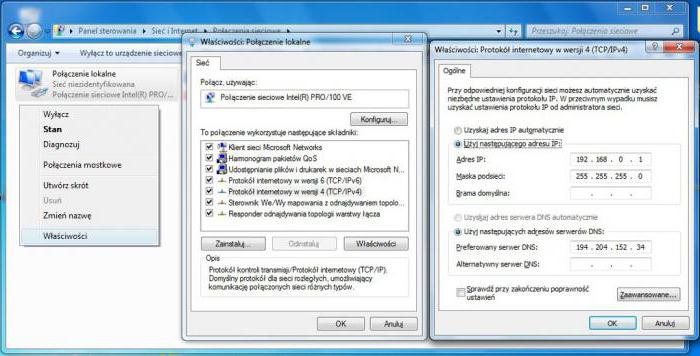

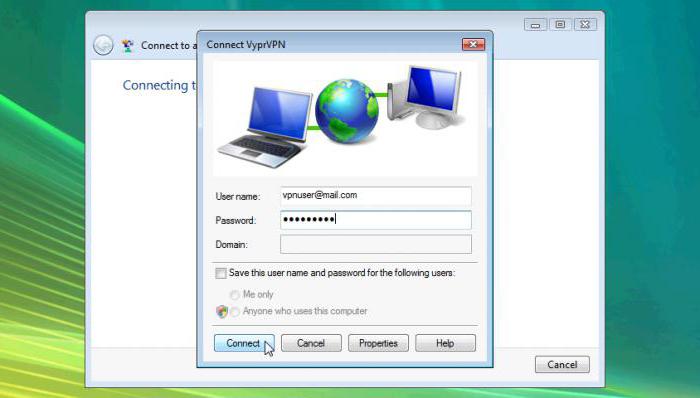

Настройка PPTP собственными средствами Windows 7: параметры сетевого адаптера

Настроить PPTP-соединение в любой системе Windows достаточно просто. Как уже говорилось, в качестве примера берем «семерку».

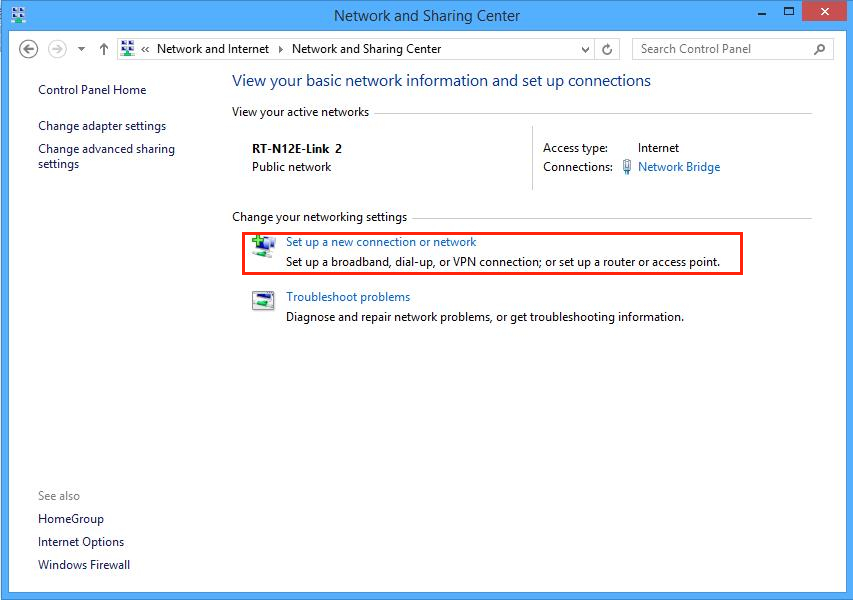

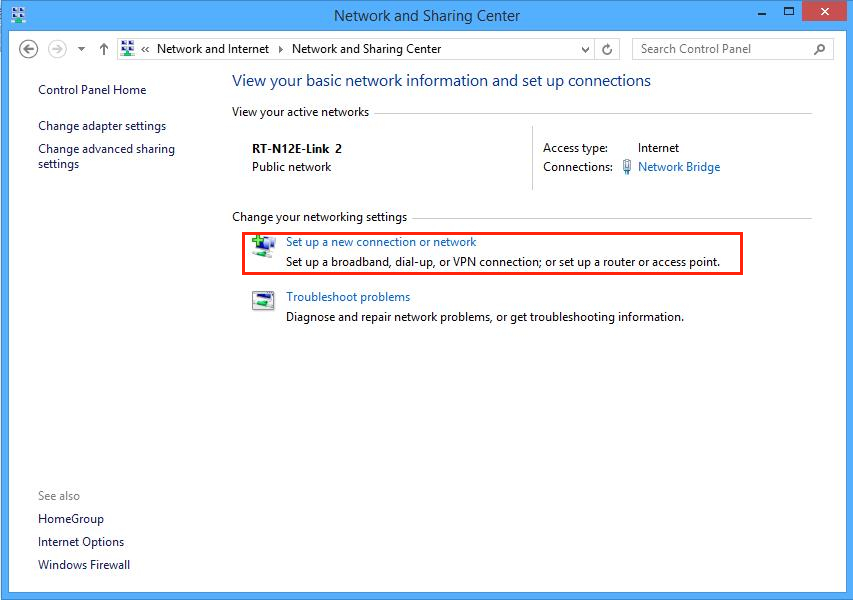

Сначала нужно зайти в «Центр управления сетями и общим доступом». Сделать это можно либо из «Панели управления». Либо из меню, вызываемого правым кликом на значке интернет- или сетевого подключения.

Слева в меню имеется строка изменения параметров сетевого адаптера, которую и нужно задействовать, после чего правым кликом на подключении по локальной сети вызвать контекстное меню и выбрать строку свойств.

В новом окне используем свойства протокола TCP/IPv4. В окне настроек следует прописать параметры, предоставленные провайдером при подключении (в большинстве случаев устанавливается автоматическое получение адресов для IP и DNS-серверов).

Сохраняем изменения и возвращаемся к подключению по локальной сети, где нужно проверить, активно ли оно в данный момент. Для этого используется правый клик. Если в самой верхней строке указано «Отключить», значит соединение активно. В противном случае включаем его.

Создание и настройка параметров VPN

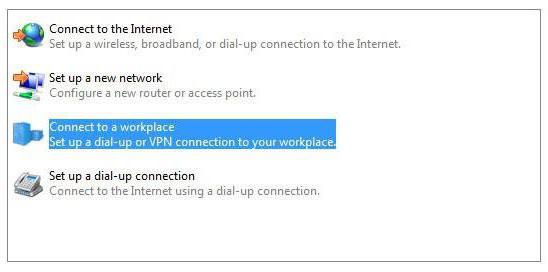

На следующем этапе нужно создать VPN-подключение. Для этого в разделе «Центра управления» в правой части окна используем строку создания нового подключения.

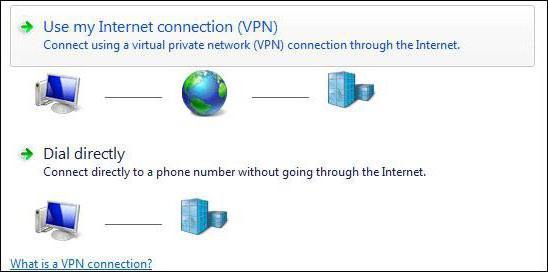

После этого выбираем подключение к рабочему месту, а затем - использование существующего подключения к интернету.

Далее откладываем настройку-интернет-соединения, а в следующем окне указываем интернет-адрес оператора VPN и вводим произвольное имя (обязательно внизу ставим галочку напротив строки «Не подключаться сейчас»).

После этого вводим логин и пароль, если таковые предусмотрены договор на предоставление услуг, и жмем кнопку «Создать».

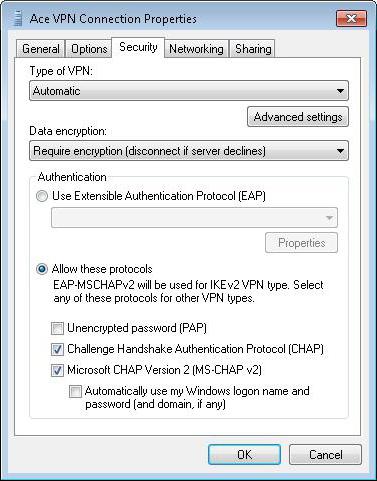

В списке доступных подключений выбираем только что созданное и в новом окошке нажимаем кнопку свойств. Далее действовать нужно предельно аккуратно. На вкладке безопасности в обязательном порядке необходимо установить следующие параметры:

- тип VPN: автоматический;

- шифрование данных: необязательное;

- разрешения протоколов: CHAP и CHAP версии 2.

Подтверждаем изменения переходим к окну установки соединения, где жмем кнопку подключения. Если настройки произведены должным образом, произойдет подключение к интернету.

Стоит ли использовать сторонние утилиты?

На вопрос установки дополнительных PPTP-серверов или клиентов пользователи реагируют по-разному, однако большинство из них сходится во мнении, что настройка и использование встроенного модуля Windows выглядит намного предпочтительнее в плане простоты.

Можно, конечно, инсталлировать что-то вроде пакета pfSense, представляющего собой межсетевой экран-маршрутизатор, однако его «родной» клиент Multilink PPP Daemon имеет множество проблем с использованием Windows-серверов на основе PPTP в плане распределения использования протокола аутентификации между клиентом и сервером в хотя на домашних пользовательских терминалах таких проблем замечено не было. В настройке эта утилита, равно как и любые другие, гораздо сложнее, и без специальных знаний указать правильные параметры или исправить постоянный «слет» пользовательского IP-адреса не представляется возможным.

Можно попробовать и некоторые другие клиентские или серверные утилиты, предназначенные для установки соединения PPTP, однако какой смысл загружать систему ненужными программами, когда в любой ОС Windows есть собственные средства? Более того, некторые программы не только сложны в настройке, но еще и могут вызывать конфликты на программном и физическом уровне. Так что лучше ограничиться тем, что есть.

Вместо послесловия

Вот, собственно, и все, что касается протокола PPTP, а также создания, настройки и использования туннельного соединения на его основе. Что касается его использования, для рядового пользователя оно не оправдано. Просто возникают законные сомнения в том, что кому-то может понадобиться защищенный канал связи. Если уж и требуется защитить свой IP, лучше использовать анонимные прокси-серверы в интернете или так называемые анонимайзеры.

Зато для обеспечения взаимодействия между локальными сетями коммерческих предприятий или любых других структур, установка PPTP-соединения может стать самым простым выходом. И хоть такое подключение на все сто безопасность не обеспечит, тем не менее доля здравого смысла в его задействовании есть.